Active Directory Forest schnell und funktionsfähig wiederherstellen

Nichts geht in der professionellen Windows-Umgebung, wenn das Active Directory Forest nicht mehr funktioniert. Unter dem Zeitdruck nach einem Ausfall… Mehr lesen

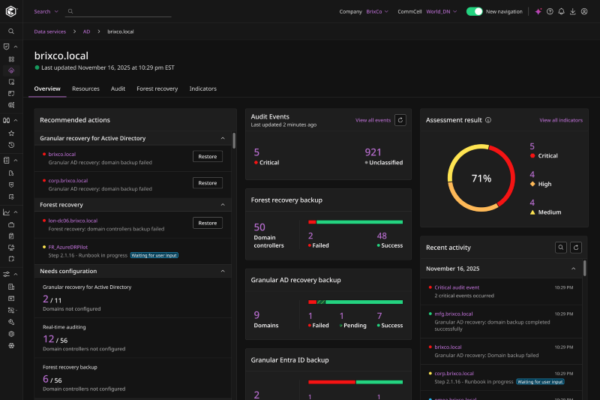

Schwer erkennbare Bedrohungen im Active Directory (AD) aufspüren, schädliche Änderungen automatisch protokollieren und den Verzeichnisdienst schnell auf einen vertrauenswürdigen, sauberen Zustand zurücksetzen – diese Aktionen sind laut Commvault über „Active Directory Forest Recovery“ machbar. IT-Teams können nun ihre Pläne zur Wiederherstellung des AD im Vorfeld testen,… Weiterlesen

Nichts geht in der professionellen Windows-Umgebung, wenn das Active Directory Forest nicht mehr funktioniert. Unter dem Zeitdruck nach einem Ausfall… Mehr lesen

Wie den Schiedsrichter beim Fußball betrachten viele Unternehmen das Thema Identity Management und Administration (IGA): Trifft der Schiedsrichter die richtigen… Mehr lesen

Schatten-Administrator-Konten sind Benutzerkonten mit zu hohen Berechtigungen, die versehentlich zugewiesen wurden. Kompromittiert ein Hacker ein Schatten-Admin-Konto, stellt dies ein hohes… Mehr lesen

Die Absicherung des Active Directory (AD) um Funktionen zur effizienten Erkennung von identitätsbasierten Angriffen auf den Domain Controller ermöglicht Attivo… Mehr lesen

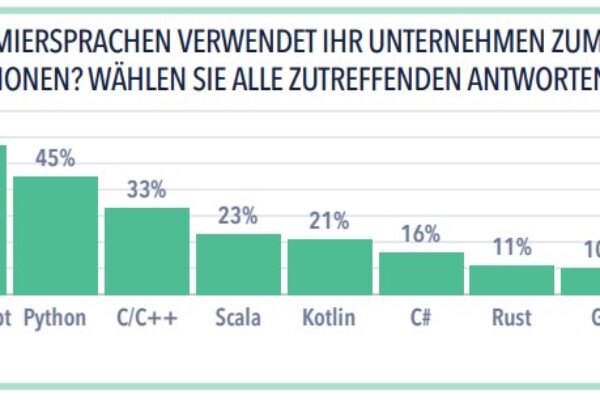

Der State of Java Survey & Report 2026 zeigt: Unternehmen richten sich strategisch auf die Nutzung von Java als grundlegende Sprache für die KI-Entwicklung aus. Zudem beschleunigen sie ihre Migration weg von Oracle Java aufgrund von Bedenken hinsichtlich Preisgestaltung und Lizenzierung. (mehr …) Weiterlesen

Die Zeit der überschwänglichen Begeisterung für KI ist vorbei. Unternehmen werden im Jahr 2026 viel realistischer damit umgehen, welche KI-Projekte… Mehr lesen

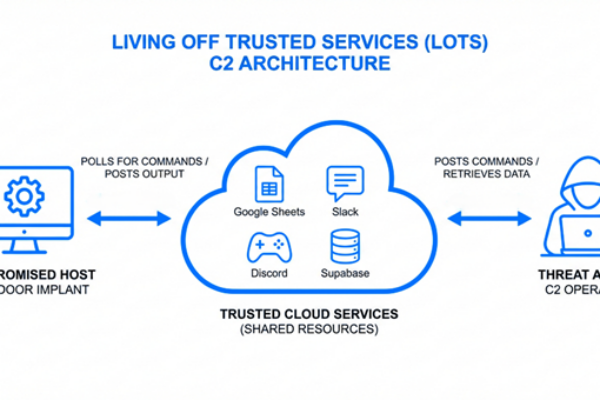

Unternehmen konzentrieren sich bei der Bekämpfung der Secrets Exposure auf die Repositories ihrer Anwendungen und ihre CI/CD-Pipelines. Doch die Gefahr… Mehr lesen

Künstliche Intelligenz in Form autonomer Agenten gewinnt an Bedeutung: Lernfähige Systeme, die sich an wechselnde Bedingungen anpassen und eigenständig Entscheidungen… Mehr lesen

Beim „VAST AI Operating System“ handelt es sich um eine Plattform, die speziell dafür entwickelt wurde, die nächste Welle von… Mehr lesen

Wenn der „Blitz“ einschlägt werden meist elektronische Geräte wie PCs, Switches und Router in Mitleidenschaft gezogen. Geräte, die permanent mit dem Stromnetz verbunden sind, gelten als besonders gefährdet. Noch höher ist die Wahrscheinlichkeit eines Ausfalls, wenn mehrere Wege vorhanden sind, auf denen eine Überspannung in das… Weiterlesen

Das Augenmerk der Systembetreuer liegt im Netzwerkbereich oftmals auf den sicherheitskritischen Komponenten und den Endpoints. Denn Fehler oder Sicherheitslücken an… Mehr lesen

Früher oder später reicht die Festplattenkapazität auf einzelnen Arbeitsstationen nicht mehr aus. In diesen Fällen setzten die Systembetreuer auf einen… Mehr lesen

Beim Thema „Endpoint Security“ müssen die Administratoren nicht nur die Software im Blick behalten, sondern es gilt auch die Clients… Mehr lesen

Mobilgeräte wie Notebooks, Tablets und Smartphones sind aus dem Arbeitsalltag (kaum) mehr wegzudenken. Telefonische Erreichbarkeit und die Möglichkeit Chat-Nachrichten und… Mehr lesen

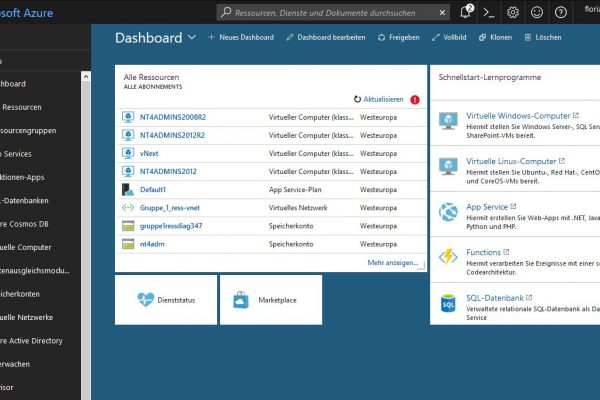

Oftmals möchten die Systembetreuer bestehende virtuelle Maschinen (VMs) im Format VHD (Virtual Hard Disk) beziehungsweise VHDX auch unter Microsofts Cloud-Plattform „Azure“ nutzen. Werden diese Abbilddateien in der grafischen Azure-Verwaltungsoberfläche (via Webbrowser) hochgeladen, und in dieser GUI auch als virtuelle Festplatte für eine frische VMs definiert, kommt… Weiterlesen

Serveradressen und Ports lassen sich mit der Windows-Powershell in einem „Rutsch“ scannen – passende Funktionen vorausgesetzt. (mehr …) Mehr lesen

Verwaiste Konten im Active Directory (AD) stellen ein Sicherheitsrisiko dar. Schließlich könnten Angreifer in Besitz der Anmeldeinformation kommen. Zudem können… Mehr lesen

Um Informationen wie Strings, Passwörter oder sonstige Objekte in der Powershell zu verschlüsseln, stehen drei unterschiedliche Powershell-Funktionen bereit. Zum einen… Mehr lesen

Die meisten Verwaltungsaufgaben im Bereich Hyper-V können die Systembetreuer über den Hyper-V-Manager erledigen. Beim Einsatz von Hyper-V-Clustern müssen die Verantwortlichen… Mehr lesen

Die Malware-Gruppe APT36 setzt bei der Entwicklung ihrer Malware jetzt auf Künstliche Intelligenz. Zu diesem Ergebnis kommt eine aktuelle Analyse der Bitdefender Labs. Ein KI-Modell unterstützt die Akteure, Malware in industriellem Ausmaß zu generieren. Verfügbare Malware lässt sich in gering verbreitete Programmiersprachen übersetzen sowie betriebssystemunabhängig und… Weiterlesen

OpenClaw ist eines dieser Tools, das wie ein Produktivitäts-Hack aussieht und sich wie ein Betriebsmodell verhält. Sobald es installiert ist,… Mehr lesen

Die digitale Bedrohungslage erreicht eine neue Dimension. Der Global Cybersecurity Outlook 2026 des Weltwirtschaftsforums (WEF) dokumentiert eine Welt, in der… Mehr lesen

Was wir derzeit beobachten, ist hybride Kriegsführung in großem Maßstab: koordinierte kinetische Operationen gegen den Iran, vorbereitende Cyber-Aktivitäten sowie eine… Mehr lesen

KI-Systeme erhalten zunehmend breiteren Zugriff auf Unternehmensdaten in verschiedenen Umgebungen, weshalb Unternehmen die Sichtbarkeit und Verschlüsselung von Daten als zentrale… Mehr lesen

Im KI-Zeitalter ist die Netzwerkmodernisierung nicht nur ein technisches Upgrade, sie ist vielmehr ein strategischer Wendepunkt. Doch wie können Unternehmen mit KI-fähigen Netzwerken Innovationen vorantreiben, Risiken minimieren und ihren Geschäftserfolg messbar steigern? (mehr …) Weiterlesen

Das Jahr 2026 eröffnet Unternehmen viele neue Chancen – angetrieben durch Technologien, die die IT-Landschaft grundlegend verändern werden. Fortschritte in… Mehr lesen

Als IT-War-Room werden Räume oder virtuelle Meetings bezeichnet, in denen IT-Teams funktionsübergreifend zusammenkommen, um schnell und effektiv auf IT-Vorfälle und… Mehr lesen

So praktisch es ist, den Datenverkehr für die tägliche Arbeit über verschiedene Cloud-Anwendungen laufen zu lassen, so komplex ist die… Mehr lesen

Verteilte Infrastrukturen, neue Geschäftsanforderungen und gestiegene Cyber-Gefahren treiben die Netzwerk-Transformation voran. Doch die meisten Unternehmen sehen das Netzwerk nach wie… Mehr lesen

KI-Skills können bösartigen Payload ausspielen – dabei sind Skills „Programme“, die definieren, was eine Künstliche Intelligenz im Namen des Nutzers ausführen darf. Das birgt ein hohes Risiko, denn kein Nutzer hat die Zeit, jedes Skript oder Kommando zu überprüfen, welches im ersten Moment hilfreich und bekannt… Weiterlesen

Automatisierung ist heute kein einheitliches Konzept mehr. Bei der Arbeit mit Daten können Unternehmen zwischen klassischen, regelbasierten Workflows, generativer Künstlicher… Mehr lesen

Sein Managed-Detection-and-Response-(MDR)-Serviceangebot hat Watchguard um Open MDR ergänzt und hebt bisherige Grenzen der 24/7-Erkennung und -Reaktion auf. Managed Service Provider… Mehr lesen

KI muss 2026 in vielen Unternehmen erwachsen werden. Mit dem Ende der Experimentierphase rücken Fragen in den Mittelpunkt, die über… Mehr lesen

Während Unternehmen mit steigenden Erwartungen der Konsumenten, volatilen Märkten und wachsenden Geräteflotten kämpfen, werden manuelle Prozesse verstärkt zu einem Hemmschuh… Mehr lesen

Das Betriebssystem VAST AI OS wird NVIDIA-Bibliotheken zur Beschleunigung von Compute wie auch von Datenservices für Vektorsuche, Realtime-SQL und Agentic-Anwendungen nutzen. Möglich macht dies die erweiterte Partnerschaft mit NVIDIA, in deren Rahmen das VAST AI Operating System direkt auf NVIDIA-basierten Servern läuft. Dadurch sind Anwender in… Weiterlesen

Der KI-Betrieb auf Kubernetes erfordert den Aufbau zuverlässiger Engineering-Stacks. Denn GPU-Ausfälle werden zum Problem. Bei 25.000 GPUs fällt die Hardware… Mehr lesen

Container und Kubernetes haben die Entwicklung und Bereitstellung moderner Anwendungen grundlegend verändert. Als entscheidende Vorteile gelten Skalierbarkeit, Flexibilität und Geschwindigkeit.… Mehr lesen

Digitale Souveränität in und mit der Cloud – dafür sind Unternehmen gefordert, die entscheidenden Weichen zu stellen. Experten geben fünf… Mehr lesen

Container sind kein Wundermittel gegen Grabenkämpfe zwischen Dev und Ops. Wer seiner IT eine Kubernetes-Plattform vor die Nase setzt, seine… Mehr lesen

Am 29. Oktober 2025 kam es zu einem schwerwiegenden Ausfall bei Microsoft Azure. Ein Fehler im globalen Content Delivery Network „Azure Front Door“ führte zu DNS-Problemen, Timeouts und Störungen bei zentralen Diensten wie Microsoft 365, Outlook, Teams und Xbox Live. (mehr …) Weiterlesen

Mit Windows 11 stellt Microsoft ein Betriebssystem mit Funktionalitäten zur Verfügung, die sowohl Einzelnutzern, als auch Unternehmen eine Reihe potenzieller… Mehr lesen

Windows 365 bietet die Möglichkeit, Windows 10 oder Windows 11 (wenn es im Laufe dieses Jahres allgemein verfügbar ist) für… Mehr lesen

Die Aussage war eindeutig: Eigentlich hatte Microsoft vor nicht allzu langer Zeit verlauten lassen, dass Windows 10 „das letzte Windows-System“… Mehr lesen

Das Arbeiten aus dem Homeoffice wird uns auch in diesem Jahr nicht los lassen. Da die Systeme sich nicht innerhalb… Mehr lesen

Mit der Einführung von Windows Server 2025 profitieren Unternehmen von den neuesten Sicherheitsstandards und Funktionen. So lautet die Aussage von Microsoft. Zudem wird der Support für ältere Versionen wie Windows Server 2019 in naher Zukunft enden, weshalb ein rechtzeitiger Umstieg auf die neueste Version empfohlen wird.… Weiterlesen

Bei der kostenlosen Diagnose von Datenverlustfällen im Labor der CBL Datenrettung fallen immer wieder zweifelhafte bis eindeutig gefälschte Festplatten und… Mehr lesen

Hard Disk Drives (HDDs) speichern Daten zuverlässig und basieren auf bewährter Technologie. Dank hoher Kapazitäten bei niedrigen Kosten pro Kapazitätseinheit… Mehr lesen

Als Wendepunkt in der Speicherbranche bezeichnen Experten die Mozaic 3+ Plattform, bietet sie doch eine Flächendichte von 3 TByte pro… Mehr lesen

Der Bereich Environmental, Social & Governance (ESG, also Umwelt, Soziales und Unternehmensführung) spielt für die Strategie von Unternehmen aller Größen… Mehr lesen

Sie sehen gerade einen Platzhalterinhalt von Facebook. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr InformationenSie sehen gerade einen Platzhalterinhalt von Instagram. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr InformationenSie sehen gerade einen Platzhalterinhalt von X. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen