Automatische „Härtung“ von Windows-Clients

7. März 2017

Besonders in kleineren und mittleren Unternehmen werden die Clientsysteme der Mitarbeiter nach der Inbetriebnahme im „Grundzustand“ belassen. Zwar wird ein Virenscanner installiert, und entsprechende Browser-Addons aufgespielt, aber das System in der regel nicht extra abgeschottet. Und so bleiben viele Sicherheitslücken offen. Um hier einen Riegel vorzuschieben, können die Systembetreuer beispielsweise die Rechte der Nutzer entsprechend einschränken, und bestimmte Regeln über das Active Directory verteilen. Alternativ können die Administratoren auch ein System nach dem anderen manuell konfigurieren, und die typischen Einfallstore von Hand schließen. Falls dies nicht möglich ist, oder zu arbeitsintensiv eingeschätzt wird, lohnt sich unter Umständen der Blick auf ein entsprechendes Werkzeug – wie etwa Hardentools.

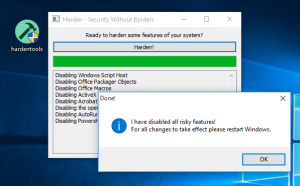

Damit lassen sich viele Features und Konfigurationseinstellungen entsprechend abändern. Dies sollte die Sicherheit des Clients nochmals erhöhen. Besonders spezielle Makro-Viren treten in letzter Zeit vermehrt auf. Die Angreifer versenden dabei angebliche „Rechnungen“ oder auch „Bewerbungen“ als Word- oder als PDF-Datei per Mail. Werden diese geöffnet, aktivieren sich im Hintergrund bestimmte Makros, die dann weiteren Code aus dem Internet herunterladen, und so das System befallen. Oftmals handelt es sich dabei um Verschlüsselungstrojaner (Ransomware). Um hier für eine höhere Sicherheit zu sorgen, sollten die Systembetreuer derartige Funktionen besser standardmäßig deaktivieren. Hardentools deaktiviert dabei mit einem Klick folgende (Windows-) Funktionen:

- Windows Scripting Host,

- AutoPlay und AutoRun,

- Microsoft Office Makros,

- Microsoft Office "OLE object execution",

- Microsoft Office ActiveX wird deaktiviert,

- JavaScript in PDF-Dokumenten (beim Acrobat Reader),

- Code-Ausführung in PDF-Dokumenten sowie

- die Ausführung der Kommandozeile (CMD), der Powershell (und Powershell ISE) über den Windows Explorer.

Hardentools von Securitywithoutborders sowie der zugehörige Quellcode ist auf Github kostenlos verfügbar.