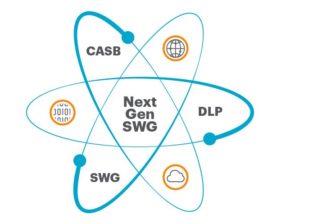

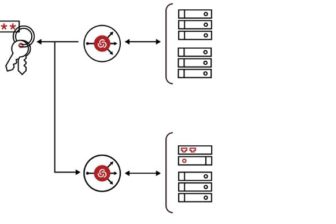

Security-Risiko durch Remote-Arbeit für 71 Prozent der Unternehmen gestiegen

Fast Dreiviertel der Entscheidungsträger in der Wirtschaft (71 Prozent) glauben, dass der Wechsel zur vollständigen Remote-Arbeit während der Covid-19-Krise die Wahrscheinlichkeit eines… Mehr lesen