Windows Print Spooler bleibt wertvolles Ziel für Angreifer

10. Mai 2022

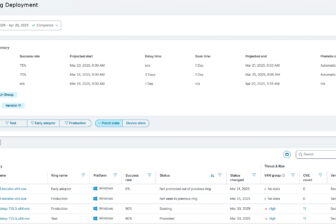

Das Patch Tuesday Release für diesen Monat enthält Fixes für 73 CVEs – sechs, die als kritisch eingestuft werden, 66, die als wichtig eingestuft werden und einen, der als geringe Priorität eingestuft wurde.

Microsoft hat CVE-2022-26925 gepatcht, eine Spoofing-Schwachstelle in Windows Local Security Authority (LSA). Nach Angaben von Microsoft wurde diese Sicherheitslücke als Zero Day ausgenutzt. Die Schwachstelle wurde als wichtig eingestuft und mit einem CVSSv3-Score von 8,1 bewertet. Wenn diese Schwachstelle mit anderen NTLM-Relay-Angriffen wie PetitPotam gekoppelt wird, würde sich der CVSSv3-Score auf 9,8 und damit der Schweregrad dieser Schwachstelle auf kritisch erhöhen.

Die Komplexität der Ausnutzung dieser Schwachstelle wird als hoch eingestuft, da ein Angreifer als Attacker-in-the-Middle agieren muss. Zusätzlich zu den Patches für diese Schwachstelle sollten Unternehmen KB5005413 beachten, um NTLM-Relay-Angriffe auf Active Directory Certificate Services (AD CS) zu entschärfen.

Darüber hinaus wurden in diesem Monat mehrere Windows Print Spooler-Schwachstellen gepatcht, darunter zwei Schwachstellen, die die Offenlegung von Informationen ermöglichen (CVE-2022-29114, CVE-2022-29140), und zwei Schwachstellen, die eine Erhöhung von Berechtigungen ermöglichen (CVE-2022-29104, CVE-2022-29132).

Alle Schwachstellen werden als wichtig eingestuft, und bei zwei der drei Schwachstellen ist davon auszugehen, dass sie mit größerer Wahrscheinlichkeit ausgenutzt werden. Der Windows Print Spooler bleibt weiterhin ein wertvolles Ziel für Angreifer, seit PrintNightmare vor fast einem Jahr bekannt wurde. Insbesondere Schwachstellen, die zu einer Erhöhung der Berechtigungen führen, sollten sorgfältig priorisiert werden, da wir gesehen haben, dass Ransomware-Gruppen wie Conti sie als Teil ihres Playbooks bevorzugen.

Satnam Narang ist Staff Research Engineer bei Tenable.