Daten und Identitäten gehören in den Mittelpunkt gestellt

1. März 2023

Mit dem Umstieg auf hybride und dezentrale Arbeitsumgebungen haben IT-Teams lernen müssen, dass sie dem Netzwerk nicht mehr wie früher vertrauen können. Über das Internet haben die Mitarbeiter nun direkten Zugriff auf die Ressourcen ihres Unternehmens und umgehen dabei herkömmliche Sicherheitstools wie virtuelle private Netzwerke (VPNs) und Firewalls. Der Wandel beschränkt sich nicht nur auf das Netzwerk – die Fernarbeit hat bewiesen, dass jeder von überall aus und mit jedem Gerät arbeiten kann.

Angesichts der zahllosen neuen Faktoren, die es im Auge zu behalten gilt, stellt sich die Frage: Wie gelingt es, Unternehmen effizient produktiv und sicher zu halten? Die kurze Antwort lautet, dass sich Unternehmen auf zwei Bereiche konzentrieren sollten – Identität und Daten.

Jeder Mitarbeiter, Kunde und Auftragnehmer hat eine digitale Identität, und alle diese Entitäten verbrauchen, produzieren, übertragen und transportieren Daten. Zukünftig sollten sich Unternehmen auf Identität und Daten konzentrieren, und die Technologien, die diese Elemente schützen, müssen sich weiterentwickeln.

Angriffe werden immer individueller

Apropos Identität: gezielte Angriffe werden immer individueller. Es ist bereits zu beobachten, dass Angreifer nicht mehr auf offizielle Arbeits-E-Mails abzielen. Stattdessen haben sie mehr Erfolg mit Social-Engineering-Kampagnen, die sie über SMS-Nachrichten und Drittanbieter-Apps wie WhatsApp an die persönlichen Konten von Mitarbeitern schicken.

Diese Veränderung ist auf einen größeren Trend zurückzuführen, nämlich darauf, dass das Privatleben und Arbeitsleben mit dem technologischen Fortschritt immer mehr miteinander verschmelzen. Schon vor der Pandemie waren 80 Prozent der von Oxford Economics befragten IT- und Unternehmensleiter der Meinung, dass ihre Mitarbeiter ihre Arbeit ohne Smartphone nicht effektiv erledigen können.

Die jüngste Sicherheitslücke bei Uber zeigt, dass es kaum eine Kontrolle darüber gibt, was mit den Unternehmensdaten auf den privaten Geräten der Mitarbeiter geschieht, die leicht ausgenutzt werden können. Infolgedessen könnten Benutzerfehler und die Kompromittierung von Konten im kommenden Jahr immer häufiger vorkommen.

Kontextbezogene DLP ist entscheidend

Die Kehrseite der Identität sind die sensiblen Daten, auf die Benutzer Zugriff haben müssen. Hier kommt eine viel intelligentere Data Loss Prevention (DLP) ins Spiel. Es gibt einige Möglichkeiten, wie sich DLP weiterentwickeln könnte. Ein Bereich ist die Art und Weise, wie die Technologie den Dateninhalt versteht.

Die Identifizierung sensibler Daten und personenbezogener Informationen ist eine völlig andere Aufgabe als die Feststellung, ob ein Dokument, eine Datei oder ein Objekt sensible Informationen enthält. Moderne DLP-Lösungen geben Unternehmen die Werkzeuge an die Hand, um den Inhalt einer Datei zu verstehen, ohne ein 100-Megabyte-Dokument von Hand lesen zu müssen. Innerhalb weniger Augenblicke kann eine DLP-Lösung sagen, ob ein Dokument für HIPAA oder PCI klassifiziert werden sollte.

Sobald Unternehmen ihre Daten verstehen, können sie damit beginnen, Kontrollen zum Schutz dieser Daten einzurichten. DLP bietet einen einheitlichen Ansatz für die Abdeckung aller Daten, einschließlich E-Mail-, Internet- und Freigabe-Traffic. In Verbindung mit der Analyse des Benutzer- und Entitätsverhaltens (User and Entity Behaviour Analytics, UEBA) kann DLP einen Kontext liefern, der es ermöglicht, das Eindringen von Daten und deren Exfiltration vorherzusagen und zu erkennen.

Im Falle eines Ransomware-Angriffs können Angreifer beispielsweise monatelang unentdeckt im Netzwerk sein, bevor sie beginnen, Daten an einen anderen Standort zu verschieben. DLP untersucht diesen Datenverkehr, sobald er beginnt, an einen anderen Standort oder Server zu fließen. Auf die gleiche Weise kann DLP erkennen, wenn wichtige Dateien in einem Amazon S3-Bucket oder Google Drive offengelegt werden.

Silo-Technik ist die Schwachstelle

Unternehmen müssen sicher sein, dass ihre Sicherheits-Tools in der Lage sind, Zero-Trust-Prinzipien auf Identität und Daten anzuwenden. Die isolierten Sicherheitsprodukte, die in der Vergangenheit üblich waren, werden schnell zur Achillesferse der Unternehmenssicherheit. Die Warnzeichen sind allgegenwärtig: Best Practices für die Datensicherheit fallen manchmal durch die Maschen, und Sicherheitsverletzungen werden immer komplexer. Da Daten, Geräte und Benutzer immer stärker miteinander vernetzt sind, müssen IT- und Sicherheitsteams ihre Sicherheitslösungen konsolidieren, um die Komplexität zu vermeiden, die sich aus dem Versuch ergibt, Daten mit mehreren Tools zu schützen.

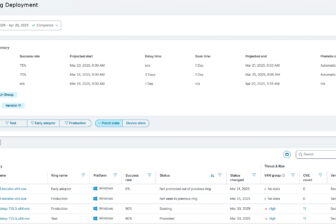

Ein Plattformansatz kann dazu beitragen, dass alle Daten – unabhängig davon, ob sie in der Cloud, vor Ort (On-Premises) oder in einer privaten App gespeichert sind – unter einheitlichen Datensicherheitsrichtlinien geschützt werden. Das Secure Services Edge (SSE)-Framework beweist, dass eine Kombination aus Cloud Access Security Broker (CASB), Zero-Trust Network Access (ZTNA) und Secure Web Gateway (SWG) in einer einzigen Plattform ein zukunftsweisender Ansatz zur Absicherung von Fernarbeitern und zum Schutz von Daten in der modernen Unternehmensinfrastruktur ist.

Am besten aber geht man noch einen Schritt weiter, indem man die Sicherheit mobiler Endgeräte integriert und Lösungen wie DLP, UEBA und Enterprise Digital Rights Management (EDRM) einheitlich im gesamten Unternehmen einsetzt.

Sascha Spangenberg ist Global MSSP Solutions Architect beim IT-Sicherheitsanbieter Lookout.