Sicheres WLAN trotz WPA2-KRACK

18. Oktober 2017

In regelmäßigen Abständen werden Sicherheitslücken bei diversen IT-Systemen, Security-Lösungen oder Verschlüsselungs-Algorithmen (oder deren Implementierungen) bekannt. Aktuell sorgt eine Lücke in der WLAN-Verschlüsselung „WPA2“ (Wi-Fi Protected Access) für Schlagzeilen. In der Regel werden derartige Sicherheitslücken nicht im zugrunde liegenden Standard (hier: IEEE 802.11i) gefunden, sondern entstehen erst durch eine „unsaubere“ Implementierung. Bei WPA2 wird beispielsweise AES (Advanced Encryption Standard) eingesetzt, etwa wenn das Protokoll „CCMP“ verwendet wird (Counter-Mode/CBC-MAC Protocol).

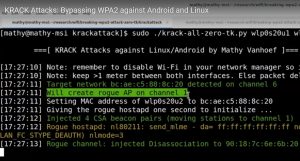

Mit dem sogenannten „KRACK-Attack (Key Reinstallation Attack)“ ist nun eine Methode bekannt geworden, um WPA beziehungsweise WPA2-verschlüsselte WLAN-Netzwerke zu kompromittieren. Dabei wird der Anmeldevorgang (handshake) von Clients und WLAN-Accesspoints manipuliert, um bereits verwendete Schüssel nochmals zu akzeptieren. Dabei sollte es essentiell sein, dass bereits verwendete Schüsselpaare nicht nochmals eingesetzt und akzeptiert werden dürfen, allerdings ist diese Funktion bei WPA und WPA2 nicht entsprechend realisiert. Somit lassen sich bereits „abgelaufene“ Keys erneut nutzen. Dabei werden bestimmte Informationen (etwa die „recieve packet number“) der betroffenen Datenpakete zurückgesetzt. Danach lassen sich Datenpakete mitlesen, manipulieren und ersetzen. Weitere Informationen zu diesem Angriff sind auf der KRACKattacks-Webseite.

An dieser Stelle wird klar, dass sich die Systembetreuer nicht auf „nur“ eine einzige Sicherheitsbarriere verlasen können, selbst wenn diese (wie WPA2) schon seit langer Zeit als „sicher“ gilt. Denn selbst theoretisch „einhundert Prozent sichere Systeme“ erweisen sich in der Praxis aufgrund unterschiedlicher Probleme immer wieder als anfällig für bestimmte Angriffsszenarien. In der Regel liegt das an der Implementierung von Standards und Algorithmen, Programmierfehlern oder weiteren unvorhergesehen Nebeneffekten.

Daher müssen die IT-Sicherheitsbeauftragen immer auf mehrere Barrieren setzen, um sich bei den (noch unbekannten aber vorhandenen) Sicherheitslücken „auf der sicheren Seite“ zu befinden. Vorausschauende Administratoren treiben daher die „IT-Security“ in unterschiedlichen Bereichen voran, etwa wurden die meisten Homepages von HTTP auf HTTPS umgestellt, Hacker müssten beispielsweise zusätzlich zum „KRACKattack“ einen SSL Man-In-The-Middle-Angriff einsetzen, um die Kommunikation mitzulesen. Kommen auf den Clients und Servern in den Unternehmen zudem Sandboxing-Lösung zum Einsatz, wird dieses Szenario weiter erschwert. Besonders bei den Consumern und kleineren Firmen (etwa SoHo, Small Office, Home Office) sowie im Mobilbereich existiert dagegen in der Regel noch „großer“ Nachholbedarf.

Falls in den Unternehmen mehrstufige Sicherheitsbarrieren eingesetzt werden, lassen sich die Auswirkungen einer derart kritischen Schwachstelle deutlich abmildern. Die IT-Security sollte allerdings im Hinterkopf behalten, dass ein großer Teil der WLAN-Netzwerke betroffen ist. Bis die entsprechenden Patches für dieses Problem für alle WLAN-Komponenten verfügbar (und noch wichtiger: auch ausgerollt) sein wird, muss eine erhöhte Wachsamkeit an den Tag gelegt werden.