Verschlüsselte Daten „aussieben“

20. Januar 2017

Wurden auf den Servern oder Clients Dateien von Ransomware verschlüsselt, spielen die Systembetreuer das (hoffentlich funktionierende) Backup ein. Meist gehen dabei einige Daten „verloren“, schließlich vergeht zwischen dem letzten durchgeführten Backup und der Infektion meist einige Stunden (oder Tage). Zudem verschlüsseln die meisten Ransomware-Schadprogramme die Dateien „heimlich“ im Hintergrund, und je nach Datenvolumen wird meist eine länger „Inkubationszeit“ vorliegen.

Daher sollten die Systembetreuer die Verschlüsselten Daten zunächst von den unverschlüsselten Dateien trennen. Danach können diese archiviert oder zwischengelagert werden. Denn bei den meisten Crypto-Trojanern werden im Laufe der Zeit entsprechende Entschlüsselungsprogramme verfügbar. Oftmals lassen sich die verschlüsselten Dateien nach einiger Zeit auf diesen Weg wieder lesbar machen. Wichtig dabei ist auch, dass bestimmte Tools eine verschlüsselte, sowie eine unverschlüsselte Kopie einer der befallenen Dateien benötigt, um den eingesetzten Key für die Verschlüsselung zu ermitteln. Hier eignen sich bestimmte Windows-Dateien, die als identische Kopien auf anderen Systemen vorhanden sind. Dazu zählen etwa (Standard-) Hintergrundbilddateien, diese sollten die Systembetreuer in einem gesonderten Ordner, am besten zusammen mit der unverschlüsselten Version, ablegen.

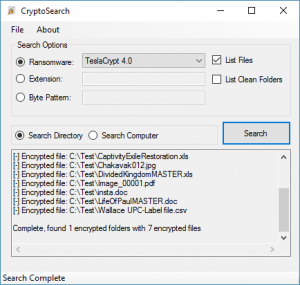

Um nun nicht mühsam alle Dateien und Ordner manuell inspizieren zu müssen, können die Systembetreuer zur Identifizierung der verschlüsselten Dateien auf Spezial-Tools wie etwa „CryptoSearch“ setzen. Denn das Programm ermittelt alle entsprechenden Dateien, und so lassen sich diese beispielsweise auf einen externen Datenträger kopieren, bevor das System wiederhergestellt oder neuinstalliert wird. Das Tool steht auf der Seite von Bleepingcomputer zum kostenlosen Download bereit. Eine weitere Anlaufstelle zur Problemlösung in Verbindung mit Ransomware ist die Seite von ID Ransomware. Hier können die Administratoren eine verschlüsselte Datei analysieren lassen, um in Erfahrung zu bringen mit welchem Crypto-Trojaner diese verschlüsselt wurde. Falls die verwendete Verschlüsselung bereits „geknackt“ wurde, könne die Dateien unter Umständen wieder lesbar gemacht werden. Dazu setzen die Systembetreuer etwa auf Werkzeuge wie „Ransomware File Decryptor Tool“.