Cybereason Honeypot: Mehrstufige Ransomware-Angriffe befürchtet

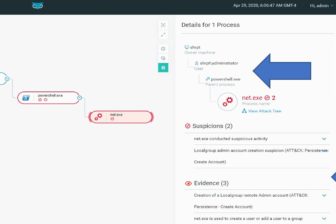

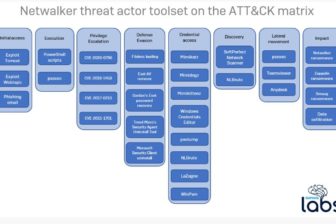

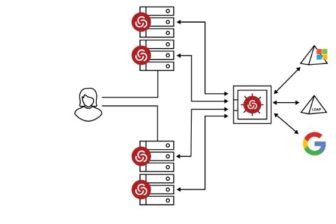

Die Anbieter kritischer Infrastrukturen sollten in Alarmbereitschaft versetzt werden, denn es werden mehrstufige Ransomware-Angriffe befürchtet. Diese Prognose stammt von Cybereason. Sie haben… Mehr lesen