Vergessenes Administrator-Kennwort auf DC zurücksetzen

6. Mai 2014

Falls das Administratorkennwort im Active Directory (AD) nicht mehr bekannt ist, macht sich in der IT-Abteilung meist Untergangsstimmung breit. Eigentlich sollten die verantwortlichen Mitarbeiter besondere Vorsicht bei sensiblen und wichtigen Kennwörtern walten lassen und gut gepflegte Dokumentationen mehrfach gesichert ablegen. Trotzdem gibt es immer wieder Szenarien, bei denen das Domänenkennwort vergessen und verloren, oder irrtümlicherweise auf eine unbekannte Zeichenfolge zurückgesetzt wird.

Auch eine lokale Anmeldung am Domänencontroller (DC) mittels des Verzeichnisdienstwiederherstellungs-Modus hilft oftmals nicht weiter, da hier die AD-Datenbank so nicht gestartet wird. Glücklicherweise kann das Domänenadministrator-Kennwort über eine Sicherheitslücke im Anmeldebildschirm umgangen, und somit der administrative Zugriff auf das Active Directory erlangt werden – und das auch beim aktuellen Windows Server 2012 Release 2.

Für den Zugriff auf das AD ohne Kennwort eines Domänenadministrators wird eine Sicherheitslücke des Anmeldebildschirms ausgenutzt. Diese Lücke ist bereits seit der Version Windows Server 2008 bekannt und taucht auch im aktuellen Server 2012 Release 2 auf. Allerdings ist dieser Exploit nicht als extrem sicherheitskritisch einzustufen, denn es muss ein physikalischer Zugriff auf den Domänencontroller gegeben sein, um das Kennwort zu umgehen.

Als erster Schritt wird der betreffende DC-Server heruntergefahren oder ausgeschaltet. Danach startet der Systembetreuer von einen entsprechenden Windows-Installationsmedium. In unserem Beispiel kommt eine Setup-DVD von Windows Server 2012 R2 zum Zuge. Hier wählt der Administrator die Computerreparaturoptionen und startet im folgenden Menü die Eingabeaufforderung. Im nächsten Schritt wird der Laufwerksbuchstabe der Systemfestplatte aufgerufen, in unserem Beispiel lautet die Partitionsbezeichnung „D“. Der Systembetreuer navigiert nun in den System32-Ordner im Windows-Systemverzeichnis. In unserem Beispiel wird der entsprechende Pfad wie folgt aufgerufen:

D: cd windows\system32

Nun wird die Systemdatei „Utilman.exe“ umbenannt und deren Stelle die Ausführbare Datei der Windows Kommandozeile (CMD) eingesetzt. Dies erreicht man beispielsweise mit folgenden Befehlen:

Ren utilman.exe utilman_original.exe Copy cmd.exe utilman.exe

Daraufhin wird der Server neu gestartet und das Windows-Installationsmedium entfernt. Dieses Vorgehen ist nur nötig, um die Sicherheitsberechtigungen der Dateien zu umgehen.

Versucht man beispielsweise diese Operation im Verzeichnisdienstwiederherstellungsmodus, so scheitert das Vorgehen an den gesetzten und aktiven Dateiberechtigungen, ein Löschen oder Umbenennen der utilman.exe ist so zunächst nicht möglich. Hier müssten erst die Dateiberechtigungen der Utilman.exe verändert werden, was über eine lokale Anmeldung durchaus zu bewerkstelligen wäre.

In unserem Beispiel wird dies nicht so gehandhabt, dafür kann das Procedere auch bei unbekanntem lokalen Administrator-Account herangezogen werden.

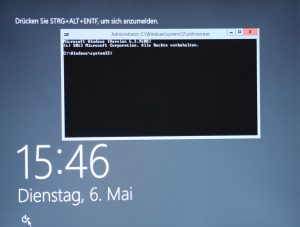

Nach dem Neustart des Systems findet sich der Administrator im Anmeldebildschirm des DCs wieder. Hier öffnet die Tastenkombination „Windowstaste + U“ oder startet die „Erleichterte Bedienung“ über den Button links unten im Anmeldebildschirm. Dies startet bei unveränderten Systemen die besagte Datei „Utilman.exe“ um beispielsweise eine Bildschirmtastatur oder die Lupenfunktion für einen Anmeldevorgang bereitzustellen.

Nachdem der Systembetreuer hier die Kommandozeilen-Datei untergeschoben hat, wird stattdessen in unserem Beispiel die cmd.exe ausgeführt, wie im Bild oben zu sehen. Und zwar mit Administratorberechtigungen. Daher genügen folgende Befehle um einen neuen Benutzer mit der Bezeichnung „Administrator2“ und dem Kennwort „Passwort123“ anzulegen, und mittels des zweiten Befehls in die lokale Administratorengruppe zu verschieben:

Net user Administrator2 Passwort123 /add Net localgroup “Administratoren” Administrator2 /add

Interessanterweise ist der angelegte Benutzer nun nicht in der lokalen Administratorengruppe (diese Funktion ist auf Domänencontrollern deaktiviert), sondern in der Domänen-Administratorengruppe zu finden. Eine Anmeldung mittels der eben erzeugten Zugangsdaten ist sofort möglich.

Somit ist der administrative Zugriff auf das Active Directory wiederhergestellt. Dieses Vorgehen funktioniert naturgemäß auch bei Standalone-Servern ohne Acitve Directory (hier ist der Administrator2-Account in der lokalen Administratorengruppe zu finden) oder aber auch bei Small Business Servern.

Sicherheitsbewusste Administratoren ändern nun als erste Amtshandlung das verloren gegangene Domänen-Kennwort in eine bekannte und sichere Zeichenfolge und legen dies in der Unternehmensdokumentation ab. Auch empfiehlt es sich den eben erstellten Administrator-Account mit einem sicheren Passwort zu versehen und als Notfall-Zugang für die Administratoren bekannt zu machen.

Als letzter Schritt kann nun die ursprüngliche Utilman.exe wiederhergestellt werden. Dazu startet der Systembetreuer wieder die Kommandoziele über das Windows-Installationsmedium. Hier wechselt der Systembetreuer analog zum Vorgehen in den ersten Schritten des Procedere in den Ordner „System32“ und stellt die Originale Datei „Utilman.exe“ wieder her:

D: Cd Windows\system32 Move utilman_original.exe utilman.exe