Hybrid-Infrastrukturen erfordern zeitgemäße AD-Sicherheit

8. September 2021

Microsofts Active Directory (AD) ist weit verbreitet, und genau das hat den Dienst zu einem bevorzugten Ziel für Cyber-Kriminelle gemacht. Über 90 Prozent der Fortune-100-Unternehmen nutzen Active Directory zur Authentifizierung und als Zugriffsmanagement. Angreifer haben also allen Grund, ausgeklügelte Angriffe zu entwickeln, um privilegierte AD-Anmeldeinformationen zu erlangen.

Die lange Reihe folgenschwerer Hacks weltweit ist auch ein Symptom, dass zu wenig Ressourcen in die Sicherung von AD-Umgebungen fließen. Bei 425 Millionen aktiven Azure AD (AAD)-Benutzern, Stand Ende 2020, erscheint es wichtiger denn je, die „AD-Sicherheit“ korrekt umzusetzen.

Attraktives Ziel für Cyber-Kriminelle

Ob in der Cloud oder im eigenen Rechenzentrum, Active Directories sind für Angreifer ein extrem wertvoller Fundus. Kompromittiert ein Angreifer ein Active Directory, erhält er Zugriff auf eine Vielzahl von Konten und Berechtigungen, um sich lateral im Netzwerk weiter zu bewegen.

Jedoch gibt es einen grundlegenden Unterschied zwischen dem altbekannten AD im eigenen Rechenzentrum und dem AAD: Ersteres weist deutlich mehr Angriffspunkte auf. Bei den inzwischen weit verbreiteten Hybridmodellen überträgt sich dieser Nachteil von On-Prem AD auch auf AAD. Damit erhalten ADs nicht nur wertvolle Anmeldeinformationen, sondern fungieren ebenso als relativ simpler Einstiegspunkt für einen motivierten Angreifer.

Im Kern ist ein On-Prem AD eine Single-Sign-On-Lösung (SSO) mit einigen Sicherheitsfunktionen, die mit dem Ziel eine möglichst nahtlosen Benutzererfahrung zu bieten entwickelt wurde. Sicherheit war nie Teil des ursprünglichen Designs und muss daher bei der Implementierung von Active Directory integriert werden.

Straffe Sicherheitsrichtlinien die eine mögliche Abweichung von einer als sicher definierten Grundlinie einschränken könnten, erlauben in der Theorie die Sicherung des Active Directory. Jedoch sind sie in der Praxis kompliziert zu implementieren und ihr Wartungsaufwand gilt als recht hoch.

Wer seine On-Prem AD-Umgebung pflegen will, sollte einige grundlegende Voraussetzungen schaffen, um die Schlupflöcher für einen möglichen Exploit zu beseitigen:

- Berechtigungen beseitigen, die sich möglicherweise ausnutzen lassen. Gruppen wie Domain Admins werden leicht zur Zielscheibe, denn darüber bekommt ein Angreifer die „Schlüssel zum Königreich“ in die Hand. Um die Rechte-Delegation in AD zu verwalten, sollten Firmen die Idee des „Least Privilege“ (also das Prinzip der minimalen Rechtevergabe) beherzigen, um die Anzahl der Benutzer mit weitreichendem Zugriff zu begrenzen.

- Privileged Access Management (PAM)-Lösung umsetzen, um die Anmeldeinformationen von privilegierten Benutzer- und Service-Konten zu kontrollieren.

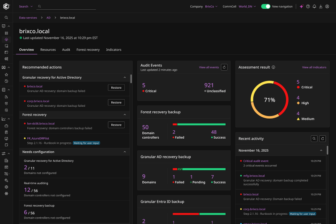

- Implementierung eines regelmäßig wiederkehrenden, strengen Audits. Alle Änderungen müssen aufgezeichnet und begründet werden. Werden Zugriffsberechtigungen erweitert, sollte automatisch ein Warnhinweis erfolgen.

- Einen Wiederherstellungsplan aufsetzen. Für den Fall, dass eine Abwehrmaßnahme fehlschlägt, ist es wichtig, einen gut durchdachten Reaktionsplan zu haben. Ein derartiger Plan spart im Falle eines erfolgreichen Angriffs möglicherweise Hunderttausende Euro.

Obwohl die AAD Sicherheit etwas leichter zu verwalten ist, ist es nicht per se sicherer. AAD-Sicherheits-Management ist nicht automatisiert. Das ist gerade für kleinere Unternehmen aufwendig die eventuell nicht die Möglichkeiten haben, dem korrekten Implementierungsprozess zu folgen.

Oft werden hinzugekommen, neue Benutzer On-Prem eingerichtet, damit Mitarbeiter von Tag 1 an, produktiv arbeiten können. Anschließend bekommen sie ein AAD-Konto, um auf Office365 zugreifen zu können. Es ist wichtig, dass diese Schritte korrekt durchgeführt und mit den geeigneten Sicherheitsmaßnahmen flankiert werden. Damit ist das Management von AAD und O365 oft mühsam und riskant.

AD- und AAD-Sicherheit erfordern umfassende Sicherheitsstrategie

Die AD- und AAD-Sicherheitsrichtlinien und -praktiken variieren stark von Unternehmen zu Unternehmen. Die richtige Strategie hängt sowohl von der Größe, als auch den zur Verfügung stehenden Ressourcen ab. Der erste Schritt ist immer die Bewertung der Ausgangslage, um die Ausdehnung der potentiellen Angriffsfläche zu bestimmen.

Anschließend führt man einen Penetrationstest durch, der die wichtigsten Sicherheitsprobleme und Schwachstellen aufzeigt, die ein Angreifer ausnutzen könnte. Diese Schwachstellen gilt es zuerst zu beheben. Zusätzlich sollte ein Plan für das kontinuierliche Management neuer Schwachstellen erstellt werden, um diese zügig beheben zu können, sobald sie von den jeweiligen Herstellern offengelegt werden. Patchen kann zu Ausfallzeiten führen – das muss berücksichtigt und eingeplant werden, sodass man die betrieblichen Verluste möglichst geringhalten kann.

Schlussendlich geht es darum, den Sicherheitslevel von AD und AAD neu zu bewerten und zu überprüfen, sei es mit einem weiteren Penetrationstest oder einem Schwachstellen-Scan. Am wichtigsten ist allerdings, die Möglichkeit neuer Fehler zu beseitigen oder zumindest zu minimieren. AD und AAD sind von Natur aus komplexe Umgebungen, und Sicherheitsverletzungen erfolgen eher aufgrund von Versäumnissen und Fehlkonfigurationen denn als Folge eines besonders ausgeklügelten Angriffs.

Die Verantwortlichen sollten sicherstellen, dass die richtigen Berechtigungen an den richtigen Stellen vergeben werden und weder versehentlich noch durch einen Angreifer geändert werden können. Dies leistet bereits einen wichtigen Beitrag zur Sicherheit aller Systeme, die sich auf AD und AAD stützen.

Dan Conrad ist für den Bereich IAM Strategy bei One Identity zuständig.