Cyber-Angreifer nutzen privilegierte Benutzerkonten aus

23. April 2020

In den USA hat die NSA die Verteidigung von Privilegien und Konten als eine ihrer Top-Ten-Strategien für Cyber-Sicherheitsmaßnahmen bezeichnet, die helfen sollen, anhaltende Bedrohungen im Vorfeld abzuschwächen. Auch eine Studie von Vectra unterstreicht die Notwendigkeit, das Verhalten von privilegierten Benutzerkonten kontinuierlich zu überwachen, sobald der Zugang zu einem Netzwerk gewährt wurde.

In seiner aktuellen Studie weist Security-Spezialist Vectra auf ein bisher vernachlässigtes kritisches Sicherheitsproblem hin: Viele Unternehmen sind nicht in der Lage zu erkennen, ob privilegierte Konten oder Dienste kompromittiert wurden. Die Studie basiert auf einer Analyse des aktiven und anhaltenden Angreiferverhaltens, das bei mehr als fünf Millionen Workloads und Geräten in Clouds, Rechenzentren und Unternehmensumgebungen beobachtet wurde.

Die Untersuchung von Vectra ergab, dass 215 Fälle von Angreiferverhalten pro 10.000 überwachten Hosts erfasst wurden. Bei 74 Prozent aller Entdeckungen war der potenziell gefährliche, privilegierte Zugriff von einem unbekannten Host die am häufigsten entdeckte Anomalie, d.h. unregelmäßige Aktivität, des privilegierten Zugriffs.

Privilegierter Zugriff ist nicht gleichbedeutend mit vertrauenswürdigem Zugriff

Es muss ein Schwerpunkt daraufgelegt werden, wie Privilegien überwacht werden, wie die Berechtigungsnachweise tatsächlich genutzt werden. Dies ist ein anderes Konzept als das gewährte Privileg, mit dem viele in der Sicherheits-Community vertraut sind, und auch anders als Tools wie Privileged-Access-Management-Plattformen.

Das überwachte Privileg wird dadurch bestimmt, wie ein Account oder Host im Netzwerk verwendet wird, mit welchen Diensten er interagiert und wie viele andere mit ihm interagieren. Die gewährten Privilegien basieren auf den Zugriffsrechten, die den Gruppen gewährt werden, in denen sich ein Konto beim Verzeichnisserver befindet. Ein Konto, wie z.B. ein Domain-Administrator, kann Rechte für den Zugriff auf jedes System innerhalb des gesamten Netzwerks haben.

Wahrscheinlich wird es dazu jedoch normalerweise nicht genutzt. Daher könnten seine überwachten Privilegien geringer sein als die eines Dienstkontos, das beliebigen Code auf Tausende von Systemen im Netzwerk laden und ausführen kann. Beide dieser Berechtigungen wären für einen Angreifer eher reizvoll, aber das Dienstkonto wird ein viel höheres überwachtes Privileg haben.

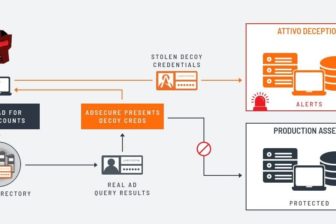

Bislang haben Unternehmen mit Hilfe von Richtlinien und Kontrollen versucht, den Missbrauch des privilegierten Zugangs zu kontrollieren. Die Analytik des privilegierten Zugangs ist ein neuer Ansatz, der die Kehrseite der Medaille darstellt und den Missbrauch von Berechtigungsnachweisen für den privilegierten Zugang, des Dienstes und der Hosts anhand ihres beobachteten Verhaltens identifiziert. Dies erfolgt nicht durch den Verweis auf eine vorher festgelegte Erwartung oder Richtlinie.

Der Grad der Privilegierung jeder Entität wird dynamisch bestimmt, basierend auf den Verhaltensinteraktionen zwischen den Entitäten und dem Grad der Sensibilität der Assets, auf die letztlich zugegriffen wird. Entitäten mit ähnlichen Zugriffsmustern werden als Peers gruppiert. Dies kann mit Hilfe von Modellen der künstlichen Intelligenz und des maschinellen Lernens erreicht werden.

Es ist auch wichtig, Anomalien in den Interaktionen zwischen privilegierten Entitäten zu bestimmen. Eine gegebene Zugriffsanfrage wird mit der Zugriffshistorie verglichen, um den Abstand zum normalen Gruppenabstand zu bestimmen. Die Beobachtungen konzentrieren sich auf die Anomalien, die Auswirkungen und Konsequenzen auf die Sicherheit haben.

Schneller und detaillierter Einblick in den privilegierten Zugang nötig

Es ist von entscheidender Bedeutung, dass die Überwachung von Cloud-nativen und hybriden Cloud-Umgebungen sowie die Bestimmung der Korrelation von Daten und Kontext in verwertbare Informationen für Sicherheitsanalytiker erfolgt. Dies bedeutet nicht nur die Überwachung der Hosts und des Netzwerks, sondern auch das Verständnis, wie der privilegierte Zugang innerhalb einer Organisation zwischen lokalen Netzwerken, privaten Rechenzentren und Cloud-Instanzen erfolgt.

Der Einblick in den privilegierten Zugang und anderes Angriffsverhalten setzt Tools voraus, die auf mehrere Datenquellen zurückgreifen. Durch die Kombination von Bedrohungsdaten aus der Cloud mit den vor Ort erfassten Netzwerkdaten lassen sich verdächtige Vorgänge wesentlich früher erkennen. Die Angreifer können gestoppt werden, bevor sie sich im Netzwerk weiter vorarbeiten und größeren Schaden verursachen.

Die Studie von Vectra unterstreicht vor allem die Rolle des privilegierten Zugangs als wesentlicher Faktor für die seitliche Bewegung bei Cyberattacken. Die Erkenntnisse verdeutlichen, wie wichtig der schnelle und detaillierte Einblick in privilegierte Zugangsaktivitäten und andere Verhaltensweisen von Angreifern ist. Erst wenn das Sicherheitsteam auf externe Bedrohungsdaten aus der Cloud mit den Netzwerkdaten vor Ort kombiniert, ist es möglich, eins und eins zusammenzuzählen.

Verdächtige Vorgänge lassen sich schneller erkennen und priorisieren. Die Angreifer werden rechtzeitig gestoppt, bevor sie kritische Bereiche des Netzwerks erreichen und an sensible Daten gelangen. (rhh)

Andreas Müller ist Director DACH bei Vectra.