Active Directory: Hybrididentität ermöglicht Zugriff

14. März 2019

Die Mitarbeiter in den Unternehmen benötigen Zugriff auf die jeweiligen Daten und Dienste. Neben lokalen Ressourcen, die etwa per unternehmensinternen Servern bereitgestellt werden, kommen zunehmend Cloud-Dienste zum Einsatz. Zudem arbeiten die Mitarbeiter teilweise im Homeoffice, oder unterwegs – der Zugriff auf die benötigten IT-Ressourcen muss daher auch außerhalb der physischen Unternehmensgrenzen möglich sein. Dazu muss die entsprechende Infrastruktur geschaffen werden. Im Kontext des Active Directorys spricht Microsoft hier von „Hybrididentität“.

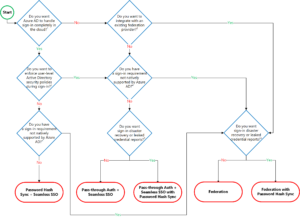

Einen möglichst reibungslosen Zugriff zu ermöglichen, müssen die jeweiligen Dienste, Apps und Daten nicht nur erreichbar sein, sondern die Mitarbeiter müssen sich entsprechend authentifizieren können. Die Datenverbindung sollte über eine entsprechende Verschlüsselung verfügen. Idealerweise setzen die Unternehmen noch eine Zwei- oder Mehrfaktorauthentifizierung bei der Anmeldung ein. Dieses Vorgehen erhöht die Sicherheit deutlich. Um den Mitarbeitern trotz der zusätzlichen Passworthürde möglichst viel Komfort zu bieten, setzen die Systembetreuer zudem auf SSO (Signle Sign-On), um mit einem einzigen erfolgreichen Anmeldevorgang möglichst alle Services zu nutzen und auf alle benötigten Daten zugreifen zu können. Im Active Directory lassen sich zunächst drei Methoden unterscheiden, um für die benötigte Hybrididentität zu erreichen:

- Kennworthashsynchronisierung (Password hash synchronization, PHS)

- Passthrough-Authentifizierung (PTA)

- Verbund (AD FS)

Kennworthashsynchronisierung: Azure AD Connect synchronisiert einen Hash eines Benutzerkennworthashs aus einer lokalen Active Directory-Instanz mit einer cloudbasierten Azure AD-Instanz. Die Kennworthashsynchronisierung ist eine Erweiterung des durch die Azure AD Connect-Synchronisierung implementierten Verzeichnissynchronisierungsfeatures. Dieses Feature kann für die Anmeldung bei Azure AD-Dienste wie Office 365 verwendet werden. Bei diesem Dienst wird dasselbe Passwort benötigt, das auch bei der Anmeldung der lokalen Active Directory-Instanz abgefragt wird.

Azure AD-Passthrough-Authentifizierung: Hier können sich Benutzer mit denselben Kennwörtern bei lokalen und bei cloudbasierten Anwendungen anmelden. Die Funktion stellt eine benutzerfreundlichere Oberfläche für Ihre Benutzer bereit, weil ein Kennwort wegfällt, und reduziert die Kosten des IT-Helpdesks, da Benutzer seltener vergessen, wie sie sich anmelden. Wenn Benutzer sich mithilfe von Azure AD anmelden, überprüft dieses Feature die Benutzerkennwörter direkt anhand Ihres lokalen Active Directory.

Verbund (AD FS): Dabei handelt es sich um eine Sammlung von Domänen mit gegenseitiger Vertrauensbeziehung. Der Vertrauensgrad kann variieren, beinhaltet aber in der Regel eine Authentifizierung und eine Autorisierung. Ein typischer Verbund kann eine Reihe von Organisationen umfassen, die sich gegenseitig vertrauen und gemeinsam auf bestimmte Ressourcen zugreifen. Dabei können die Systembetreuer Ihre lokale Umgebung in einen Verbund mit Azure AD einklinken und diesen zur Authentifizierung und Autorisierung verwenden. Diese Anmeldemethode stellt sicher, dass die gesamte Benutzerauthentifizierung lokal abgewickelt wird. Mit dieser Methode können Administratoren eine striktere Zugriffssteuerung implementieren. Es sind Verbünde mit AD FS und PingFederate verfügbar.

Entscheidungen treffen

Die Wahl der richtigen Authentifizierungsmethode ist die erste Hürde für Organisationen, die ihre Apps in die Cloud verschieben möchten. Nehmen Sie diese Entscheidung aus den folgenden Gründen nicht auf die leichte Schulter:

- Es ist die erste Entscheidung für eine Organisation, die die Umstellung auf die Cloud vollziehen möchte.

- Die Authentifizierungsmethode ist eine wichtige Komponente der Präsenz einer Organisation in der Cloud. Hierüber wird der Zugriff auf alle Clouddaten und -ressourcen gesteuert.

- Sie ist die Grundlage aller anderen erweiterten Features in Bezug auf die Sicherheit und Benutzererfahrung in Azure AD.

- Es ist schwierig, die Authentifizierungsmethode zu ändern, nachdem sie implementiert wurde.

Die Identität ist die neue Steuerebene der IT-Sicherheit. Die Authentifizierung ist für eine Organisation daher der Zugriffsschutz für die Cloud. Organisationen benötigen eine Steuerebene für die Identität, mit der ihre Sicherheit gestärkt und die Cloud-Apps vor Eindringlingen geschützt werden.

Authentifizierungsmethoden

Wenn die Azure AD-Hybrididentitätslösung eine neue Steuerungsebene bildet, ist die Authentifizierung die Grundlage für den Cloudzugriff. Die Wahl der richtigen Authentifizierungsmethode ist daher eine wichtige erste Entscheidung bei der Einrichtung einer Azure AD-Hybrididentitätslösung. Die Administratoren implementieren zunächst die Authentifizierungsmethode, die mit Azure AD Connect konfiguriert wird. Hierüber lassen sich auch Benutzer in die Cloud einbinden.

Bei der Auswahl einer Authentifizierungsmethode muss die Zeit, die vorhandene Infrastruktur, die Komplexität und die Implementierungskosten für die gewählte Lösung berücksichtigt werden. Diese Faktoren sind für jede Organisation unterschiedlich und können sich im Laufe der Zeit ändern.

Cloudauthentifizierung: Wenn diese Authentifizierungsmethode selektiert wird, übernimmt Azure AD die Anmeldung für Benutzer. In Verbindung mit dem nahtlosen einmaligen Anmelden (SSO) können sich Benutzer bei Cloud-Apps anmelden, ohne ihre Anmeldeinformationen erneut eingeben zu müssen. Bei der Cloudauthentifizierung können Sie zwischen zwei Optionen wählen:

- Azure AD-Kennworthashsynchronisierung: Dies ist der einfachste Weg, die Authentifizierung für lokale Verzeichnisobjekte in Azure AD zu ermöglichen. Benutzer können den gleichen Benutzernamen und das gleiche Kennwort wie in der lokalen Umgebung verwenden, ohne eine zusätzliche Infrastruktur bereitstellen zu müssen. Für einige Premium-Features von Azure AD, z.B. Identity Protection, ist unabhängig davon, welche Authentifizierungsmethode Sie wählen, eine Kennworthashsynchronisierung erforderlich.

- Azure AD-Passthrough-Authentifizierung: Es wird eine einfache Kennwortüberprüfung für Azure AD-Authentifizierungsdienste bereitgestellt, indem ein Software-Agent verwendet wird, der auf einem oder mehreren lokalen Servern ausgeführt wird. Die Server überprüfen die Benutzer direkt über Ihre lokale Active Directory-Instanz, um sicherzustellen, dass die Kennwortüberprüfung nicht in der Cloud erfolgt.

Unternehmen mit einer Sicherheitsanforderung zur sofortigen Durchsetzung von lokalen Benutzerkontozuständen, Kennwortrichtlinien und Anmeldezeiten würden beispielsweise diese Authentifizierungsmethode verwenden.

Verbundauthentifizierung

Wenn Sie diese Authentifizierungsmethode wählen, übergibt Azure AD den Authentifizierungsprozess zur Validierung des Benutzerkennworts an ein separates vertrauenswürdiges Authentifizierungssystem, etwa an eine lokale Instanz von Active Directory-Verbunddienste (AD FS). Das Authentifizierungssystem kann zusätzliche erweiterte Authentifizierungsanforderungen bereitstellen. Beispiele hierfür sind eine Smartcard-basierte Authentifizierung oder eine mehrstufige Authentifizierung durch Drittanbieter. Das Flussdiagramm (Bild 2) kann die Entscheidungsfindung vereinfachen. Dazu sollten die Systembetreuer noch einen Blick auf die folgenden Informationen werfen.

Informationen zu Entscheidungsfragen

Azure AD kann die Anmeldung für Benutzer verarbeiten, ohne auf lokale Komponenten zur Überprüfung von Kennwörtern angewiesen zu sein. Azure AD kann die Benutzeranmeldung an einen vertrauenswürdigen Authentifizierungsanbieter übergeben, z.B. Microsoft AD FS. Azure AD benötigt einige lokale Komponenten, wenn Sie Active Directory-Sicherheitsrichtlinien auf Benutzerebene anwenden müssen, z.B. für abgelaufene Konten, deaktivierte Konten, abgelaufene Kennwörter, gesperrte Konten und Anmeldezeiten für Benutzeranmeldungen. Anmeldefeatures, die nicht nativ durch Azure AD unterstützt werden:

- Melden Sie sich mit Smartcards oder Zertifikaten an.

- Melden Sie sich mit einem lokalen MFA-Server an.

- Melden Sie sich mit einer Authentifizierungslösung eines Drittanbieters an.

- Lokale Authentifizierungslösung für mehrere Standorte.

Azure AD Identity Protection benötigt für die Bereitstellung des Berichts Benutzer mit kompromittierten Anmeldeinformationen die Kennworthashsynchronisierung, unabhängig davon, welche Anmeldemethode Sie auswählen. Organisationen können ein Failover zur Kennworthashsynchronisierung ausführen, wenn bei der primären Anmeldemethode ein Fehler auftritt und diese vor dem Fehlerereignis konfiguriert wurde.

Microsoft / FAH