Active Directory Forest schnell und funktionsfähig wiederherstellen

13. Oktober 2025

Nichts geht in der professionellen Windows-Umgebung, wenn das Active Directory Forest nicht mehr funktioniert. Unter dem Zeitdruck nach einem Ausfall oder einer Cyber-Attacke profitiert das IT-Admin-Team von einer guten Vorarbeit und Tools zur Automatisierung.

Seit 25 Jahren ist Active Directory (AD) ein Eckpfeiler der meisten Unternehmensnetzwerke und ermöglicht die sicherheitsnotwendige Authentifizierung für geschäftskritische Applikationen. Wegen seiner zentralen Rolle ist es leider auch eines der prominenteren Ziele für Ransomware-Angreifer, die durch Sabotage eine Unternehmens-IT lahmlegen wollen.

Eine Forest Recovery des Active Directory ist aber ein komplexer Vorgang, dessen Erfolg auf Planung und Vorab-Test der Wiederherstellung im Vorfeld, sowie Automatisierung im Ernstfall aufbaut. IT-Administratoren sollten zudem einen gut dokumentierten und regelmäßig getesteten Plan zur Wiederherstellung der gesamten Active Directory-Umgebung parat haben.

Im Ernstfall kommt es auf eine schnelle, fehlerfreie und funktionsfähige Wiederherstellung der Verzeichnisstruktur samt aller bestehenden Abhängigkeiten an. Ein komplexer und umfangreicher Prozess mit reichlich Gelegenheit für Fehler, wenn nicht eine Plattform zur Cyber-Resilienz die einzelnen Schritte so weit wie möglich und erwünscht automatisiert und menschliche Fehler auszuschließen hilft.

Die zunehmende Komplexität des AD erschwert aber die Wiederherstellung, für die gerade im Fall eines Angriffs oder eines Totalausfalls wenig Zeit ist. Der Active-Directory-Forest (Gesamtstruktur) kann sehr komplex sein und besteht häufig aus mehreren miteinander verbundenen Domänen, die jeweils von zahlreichen Domänencontrollern unterstützt werden. Jede Domäne besteht aus einer komplexen Hierarchie von Organisationseinheiten, Benutzern, Gruppen, Computern, Gruppenrichtlinien und den zugehörigen Rechten.

Eine Active-Directory-Gesamtstruktur wiederherzustellen, ist daher äußerst aufwändig, kompliziert und sehr anfällig für menschliche Fehler. Zudem bedarf sie einer umfangreichen Vorplanung. Im Wesentlichen basiert eine erfolgreiche AD-Reparatur auf drei Komponenten:

Planung im Vorfeld

Um einen Disaster-Recovery- (DR) oder Cyber-Recovery-Plan (CR) zu entwickeln, gilt es, folgende Fragen zu beantworten und zu dokumentieren:

- Woraus besteht die AD-Architektur des Unternehmens? Welche Domänen gehören zur Gesamtstruktur und welche Vertrauensbeziehungen bestehen zwischen ihnen?

- Welches Minimalpaket an Infrastruktur muss möglichst schnell wieder hergestellt werden, damit die IT-Prozesse für die Kernabläufe funktionieren? Ein Minimum-Viable-Konzept definiert das digitale Notfallpaket einer Organisation und legt fest, welche Daten, Systeme und Applikationen mit Priorität wieder verfügbar sein müssen.

- Was sind die wichtigsten Abhängigkeiten der AD-Infrastruktur? Welche Geschäftsanwendungen sind auf AD angewiesen?

Backup-Bedarf erkennen

IT-Administratoren müssen sich im Klaren darüber sein, welche Arten von Backups für Domänencontroller sie benötigen, um ihren Recovery-Plan zu unterstützen. Um diese Frage zu beantworten, bleibt im Ernstfall keine Zeit mehr. Eine erfolgreiche Backup-Strategie müssen die Entscheider für Cyber-Resilienz mit allen Beteiligten proaktiv definieren, implementieren und dann regelmäßig testen.

Für geeignete Sicherungen und die Recovery sind folgende Punkte entscheidend:

- Zunächst sollten die IT-Verantwortlichen festlegen, welche Art von Backups sie benötigen. Je nach Recovery-Plan können System-State-Backups des Domänencontrollers ausreichen. Unter Umständen sind aber auch vollständige Server-Backups nötig.

- Recovery-Pläne sollten ein In-Place Restore des Active Directory für den Fall einer Korruption des Active-Directory-Schemas ebenso vorsehen wie Szenarien, die einen Out-of-Place-Restore erforderlich machen. Auf Letzteres kommt es bei einem Rebuild nach einer Ransomware-Attacke an.

- Unternehmen müssen ihre AD-Topologie einschließlich der Server mit kritischen Rollen in der AD-Umgebung dokumentieren. Dazu gehören FSMO-Rollen (Flexible Single Master Operation) auf Gesamtstrukturebene (Schema Master, Domain Naming Master), FSMO-Rollen auf Domänenebene (PDC-Emulator, RID Master, Infrastructure Master), globale Kataloge und DNS-Server.

- Aufgrund der Multi-Master-Natur von Active Directory ist es nicht möglich, Domänencontroller mithilfe von VM-Snapshots zu rekonstruieren. Dutzende komplexer Hygieneschritte müssen zu bestimmten Zeitpunkten der Wiederherstellung durchgeführt werden. Die Einführung mehrerer Domänencontroller aus Snapshots führt unter Umständen zu Inkonsistenzen.

- Wichtig und nur scheinbar selbstverständlich ist auch die Redundanz der Domänencontroller-Backups.

Umfangreiche Hygieneaufgaben

Nur 20 Prozent der Aufgaben der Recovery betreffen die Wiederherstellung von AD-Daten aus Backups. Dazu kommen weitere Prozesse, um die operativen Rollen in AD richtig abzustimmen. Wiederherstellungspläne sollten daher Folgendes beachten:

- Microsoft gibt Anleitungen zu sämtlichen notwendigen Unteraufgaben und definiert die Reihenfolge, nach der beim Wiederherstellen vorzugehen ist.

- Es müssen jedoch noch viele Entscheidungen getroffen werden, die von der AD-Konfiguration abhängen. Daher sollten entsprechende Notizen hinterlegt werden.

- Unternehmen sollten alle drei bis sechs Monate einen Wiederaufbau der Gesamtstruktur in einer isolierten DR-Umgebung testen. Dadurch können sie den Plan validieren und basierend auf Änderungen an der AD-Architektur aktualisieren.

Recovery in drei Phasen

Bei einer AD-Architektur, die mehrere Domänen umfasst und eine über mehrere Niederlassungen, Länder und sogar Kontinente verteilte Benutzerbasis unterstützt, gliedert sich ein AD-Forest-Recovery-Ansatz in drei verschiedene Phasen:

Phase 1 – Wiederherstellung des ersten Domänencontrollers für jede AD-Domäne: In der ersten Phase wird der erste Domänencontroller jeder Domäne im Forest aus dem Backup wiederhergestellt. Damit lassen sich Vertrauensbeziehungen überprüfen, die Replikation bestätigen und grundlegende Administrationsvorgänge (z. B. das Erstellen neuer Objekte) testen, um sicherzustellen, dass alle Rollen korrekt neu konfiguriert wurden.

Phase 2 – Recovery zusätzlicher Domänencontroller: In der zweiten Phase werden zusätzliche Domänencontroller aus dem Backup wiederhergestellt, um schnell eine minimal funktionsfähige AD-Infrastruktur aufzubauen. Dieses Minimalpaket an notwendiger Infrastruktur sollte ausreichen, um die Notwendigkeiten zur Authentifikation für unternehmenskritische Applikationen zu bedienen und Nutzer in verschiedenen geographischen Zonen zu unterstützen.

Phase 3 – Hochstufen der verbleibenden AD-Infrastruktur: In der letzten Phase wird die verbleibende Infrastruktur hochgestuft, um die AD-Architektur vor dem Ernstfall abzubilden. Dies kann durch das Herabstufen und erneute Hochstufen von Domänencontrollern aus der ursprünglichen Gesamtstruktur oder durch das Hochstufen neuer Server erreicht werden. Ein neuer Domänenkontroller repliziert die gesamte AD-Datenbank von seinen nächstgelegenen Replikationspartnern.

Automatisiert die Recovery von AD beschleunigen

Zwar ist eine komplett automatisierte Wiederherstellung nicht möglich, doch wenn das Active Directory mehrere Domänen und Regionen umfasst, ist es im Ernstfall kaum machbar, den gesamten AD-Forest manuell schnell wiederherzustellen. Daher empfiehlt es sich, so viele Prozesse der Wiederherstellung wie möglich zu automatisieren und damit zu beschleunigen.

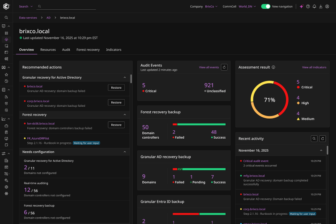

So können beispielsweise automatisierte Forest-Recovery-Runbooks den mehrstufigen Prozess orchestrieren, der für die Wiederherstellung der Active-Directory-Gesamtstruktur erforderlich ist. Diese Runbooks können auch für regelmäßige Tests in Nicht-Produktionsumgebungen verwendet werden. Getestete Backups, gute Dokumentation und Anweisungen für die Recovery im Backupplan sind essenziell. Dieses Paket ist der Schlüssel, um Unternehmen zügig wieder geschäftsfähig zu machen.

Christian Kubik ist Manager Field Advisory Services Team EMEAI bei Commvault.