Azure AD Password Protection verfügbar

18. April 2019

Microsoft erweitert die bereitgestellten Funktionen im Azure Active Directory (Azure AD). Damit sollen den sogenannten „Passwort Spray Attacken“ ein Riegel vorgeschoben werden.

Viele Systembetreuer kennen das Problem: Zum einen sollten sich die Mitarbeiter und Benutzer „ihre“ Passwörter leicht merken können, zum anderen dürfen diese Kennwortphrasen nicht leicht zu erraten sein. Dass sich Kennwörter wie „12345678“ nicht eignen, dürfte sich fast vielen IT-Nutzern herumgesprochen haben, aber vermeintlich kompliziertere Phrasen wie „TheIncredibleHulk“, „Hogwarts“ oder „IchhasseMontage“ eignen sich ebenfalls nur bedingt. Denn die Angreifer nutzen diverse Passwortlisten, bei denen auch diese „kreativen Kombinationen“ enthalten sind.

Dabei wird auch so vorgegangen, dass ein oft genutztes Kennwort definiert wird, und dieses dann auf einer Vielzahl an Konten „durchprobiert“ wird. Auf diese Weise umgehen die Angreifer Vorgaben, nach denen ein Kennwort beispielsweise nur dreimal falsch eingegeben werden kann, bis eine „Sperre“ zuschlägt und das Benutzerkonto zurückgesetzt wird, oder ein Administrator den Account erst wieder manuell freischalten muss. Diese „Password Spray Attack“ ähneln einer Bruteforce-Attacke, und können oftmals zum Erfolg führen, etwa wenn man ein oder zwei häufig genutzte Passphrasen bei zigtausend oder Millionen von Benutzerkonten durchprobiert.

Besonders wenn keine zweite Sicherheitsfunktion implementiert ist, sollten zufällig wirkende Kennwörter eingesetzt werden. Was spricht nun gegen ein „dFae%h995=KocqwXx137“ als Active Directory-Kennwort? Die Antwort könnte lauten: „Das kann sich ja niemand merken!“. Denn werden die Passwörter allzu kompliziert, neigen die Mitarbeiter dazu, sich die Kennwörter zu notieren – schlimmstenfalls auf dem PC in einer Textdatei mit dem Namen „Passwörter“. Um nun die Sicherheit der Kennwörter zu erhöhen, lassen sich beispielsweise bestimmte Mindestvoraussetzungen als Passwortrichtlinien implementieren.

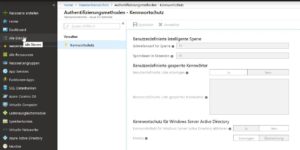

Etwa das ein Kennwort aus Großbuchstaben, Kleinbuchstaben Ziffern und Sonderzeichen bestehen muss, und eine gewisse mindestlänge (etwa zwölf Zeichen) aufweisen sollte. Zudem lohnt es sich, eine „Blacklist“ einzuführen, aus Begriffen, die nicht für ein AD-Kennwort eingesetzt werden dürfen. Mit „Azue AD Password Protection“ können die Systembetreuer eben diese Blacklist komfortabel für alle Azure-AD-User anlegen. Um die benötigten Anmeldedaten anzuzeigen, benötigt die Organisation Azure AD Premium P1 oder P2. Weitere Informationen sind hier zu finden.

Florian Huttenloher