84prozentiger Anstieg bei Cyber-Angriffen mit OT-Protokollen

3. Februar 2026

Cyber-Angriffe waren 2025 stärker global verteilt und zunehmend cloudbasiert. Bedrohungsakteure konzentrierten sich verstärkt auf die Ausnutzung sich schnell wandelnder Infrastrukturen, OT-Protokolle, verwundbarer Webanwendungen und neuer KI-Plattformen. Gleichzeitig nahmen sie vermehrt kritische Branchen ins Visier, darunter Gesundheitswesen, Fertigung, öffentliche Verwaltung, Energieversorgung und Finanzdienstleistungen. Diese Erkenntnisse liefert der „2025 Threat Roundup“ von Forescout.

Der Threat Roundup 2025 zeigt, wie schnell sich Bedrohungsakteure an neue Technologietrends anpassen – sie missbrauchen Cloud-Services und schnell wechselnde autonome Systeme und sogar Komponenten gängiger KI-Entwicklungs-Stacks wie Langflow. Um diesen Bedrohungen 2026 zu begegnen, müssen Unternehmen den „Ost-West-Datenverkehr“ überwachen und die Eindämmung von Bedrohungen priorisieren, um zu verhindern, dass sich Angreifer seitlich in Umgebungen bewegen. Tiefere Transparenz, verbesserte Risikobewertung und proaktive Kontrollen sind für heutige Verteidiger unverzichtbar.

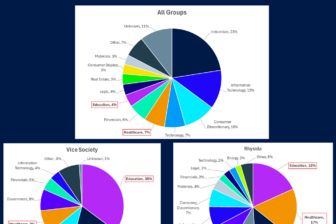

Als zentrale Erkenntnisse des „2025 Threat Roundup“ gelten zum einen, dass die Cyber-Angriffe stärker global verteilt waren:

- Angriffe gingen von 214 verschiedenen Ländern und Territorien aus, wobei die meisten Bedrohungsakteure aus China, Russland und dem Iran stammten.

- Angreifer nutzten IP-Adressen, die in einer größeren Bandbreite von Ländern registriert waren. Die zehn wichtigsten Länder machten 61 Prozent des beobachteten bösartigen Datenverkehrs aus – ein Rückgang um 22 Prozent gegenüber 2024.

- Die USA waren das am stärksten angegriffene Land, gefolgt von Indien und Deutschland. Im Vergleich zu 2024 tauschten Indien und Deutschland ihre Plätze, blieben jedoch unter den drei am häufigsten attackierten Ländern.

- Obwohl die Anzahl der Cyber-Kriminellen und staatlich unterstützten Akteure ähnlich war, waren Cyber-Kriminelle für nahezu sechsmal so viele Cyber-Vorfälle verantwortlich wie staatliche Akteure.

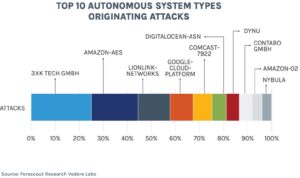

Zum anderen hat der Report ergeben, dass sich die Angriffsinfrastruktur und Taktiken schnell weiterentwickelt haben:

- Allein der Missbrauch von Amazon- und Google-Infrastrukturen war für mehr als 15 Prozent der im Jahr 2025 beobachteten Angriffe verantwortlich, gegenüber 11 Prozent im Jahr 2024.

- Für bösartige Aktivitäten genutzte Netzwerkinfrastrukturen, einschließlich autonomer Systeme, wechselten rasch – unter anderem aufgrund intensiver Maßnahmen der Strafverfolgungs-behörden. Zwei der zehn am stärksten ausgenutzten autonomen Systeme aus dem Jahr 2024 verschwanden 2025 vollständig aus der Liste, während drei neue Einträge zuvor nicht einmal unter den Top 500 rangierten.

- Webanwendungen blieben mit 61 Prozent der am häufigsten angegriffene Dienst (2024: 41 Prozent), gefolgt von Remote-Management-Protokollen mit 15 Prozent.

Als zusätzliches Ergebnis hat sich gezeigt, dass es eine Zunahme der Ausnutzung in IT-, IoT- und OT-Umgebungen gibt:

- Angriffe unter Nutzung von OT-Protokollen stiegen um 84 Prozent, angeführt von Modbus (57 Prozent), Ethernet/IP (22 Prozent) und BACnet (8 Prozent).

- Angriffe auf IoT-Geräte nahmen von 16 Prozent auf 19 Prozent zu, wobei IP-Kameras und NVRs die häufigsten Ziele waren.

- Angriffe auf Netzwerk-Infrastrukturgeräte blieben die zweithäufigste Angriffskategorie und machten 19 Prozent aller beobachteten Exploits aus.

Mehr Schwachstellen sowie veränderte Ausnutzungsmuster sind ebenfalls zu verzeichnen gewesen. Belegt wird dies durch:

- 242 Schwachstellen wurden zur CISA-KEV-Liste hinzugefügt (ein Anstieg von 30 Prozent gegenüber dem Vorjahr), und 285 zur Vedere-Labs-KEV-Liste (ein Anstieg von 213 Prozent gegenüber dem Vorjahr).

- Angreifer nutzen weiterhin Schwachstellen aus, die von großen Sicherheitswarnungen nicht priorisiert werden: 71 Prozent der ausgenutzten Schwachstellen waren nicht im CISA-KEV-Katalog enthalten.

- Langflow, eine Open-Source-Low-Code-Plattform zur KI-Entwicklung, gehörte zu den am häufigsten ausgenutzten neuen Schwachstellen. Dies zeigt, dass mit der zunehmenden Verbreitung von KI auch die zugrunde liegenden Werkzeuge zu attraktiven Angriffszielen werden.

Bedrohungsakteure investieren deutlich mehr Aufwand in die Aufklärung: Erkundungsaktivitäten machen inzwischen 91 Prozent der Post-Exploitation-Maßnahmen aus. Das ist ein Anstieg von nur 25 Prozent im Jahr 2023 – eine dramatische Entwicklung, die zeigt, dass Angreifer mehr Zeit damit verbringen, kompromittierte Systeme zu untersuchen, um zu verstehen, was sich darin befindet oder um weitere Ziele im Netzwerk zu identifizieren.

Dieser Wandel verschafft Verteidigern ein größeres Zeitfenster, um Kompromittierungen zu erkennen, bevor schwerwiegendere Aktionen wie Exfiltration, Löschung oder Verschlüsselung erfolgen. Ganzheitliche Transparenz, frühzeitige Erkennung von Aufklärungsaktivitäten und Netzwerksegmentierung über IT-, IoT- und OT-Umgebungen hinweg sind entscheidend, um seitliche Bewegungen zu verhindern und moderne Angriffe zu stoppen.

Barry Mainz ist CEO von Forescout.