Azure: Web Appliaction Firewall

27. Juni 2017

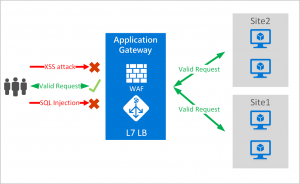

Unter Microsoft Azure ist eine Software-Firewall verfügbar. In der Vergangenheit war nur eine Layer-7-Gateway-Lösung verfügbar, aber diese wurde inzwischen mit weiteren Funktionen „aufgepeppt“. Dabei wurden unter anderen die CRS (Core Rule Set) in der Version 3.0 herangezogen (Version 2.2.9 ist ebenfalls möglich). Diese basieren auf den OWASP-Kernregelsätzen. Bei CRS 3.0 stehen insgesamt 13 unterschiedliche Gruppen für die einzelnen Regeln vorhanden. Diese sind thematisch sortiert:

- SQL Injection (SQLi)

- Cross Site Scripting (XSS)

- Local File Inclusion (LFI)

- Remote File Inclusion (RFI)

- Remote Code Execution (RCE)

- PHP Code Injection

- HTTP Protocol Violations

- Shellshock

- Session Fixation

- Scanner Detection

- Metadata/Error Leakages

- Project Honey Pot Blacklist

- GeoIP Country Blocking

WAF kann zudem im „Detection Mode“ betrieben werden, hierbei werden unautorisierte Zugriffe nicht blockiert, sondern nur mitgeschnitten und in Logfiles zu speichern. Vorhandenen (Software-) Gateways unter Azure können auf WAF umgeschaltet werden, hierzu ändern die Systembetreuer die Eigenschaft des Gateways von „Standard“ zu „WAF“. Weitere Informationen finden die Systembetreuer auf der entsprechenden Microsoft-Seite:

Florian Huttenloher