YouTube-Geisternetzwerk: 3000 bösartige Videos mit Malware entfernt

27. Oktober 2025

Ein groß angelegtes Cyber-Netzwerk hat Checkpoint aufgedeckt, das sich in einem der vertrauenswürdigsten Bereiche des Internets versteckte: YouTube. Was wie harmlose Tutorials und Software-Demos aussah, entpuppte sich als ausgeklügeltes Netzwerk zur Verbreitung von Malware, bekannt als das YouTube Ghost Network.

Check Point Research deckte das YouTube Ghost Network auf, eine groß angelegte Malware-Verbreitungsaktion, bei der gefälschte und kompromittierte YouTube-Konten verwendet wurden, um Infostealer wie Rhadamanthys und Lumma zu verbreiten. Dabei wurden mehr als 3000 bösartige Videos identifiziert und entfernt, nachdem sie von Check Point Research gemeldet worden waren, wodurch eine der größten Malware-Aktivitäten auf YouTube unterbunden wurde.

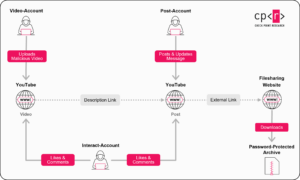

Das Ghost Network ist keine zufällige Ansammlung von betrügerischen Uploads, sondern ein koordiniertes System aus gefälschten oder gekaperten Konten, die vertrauenswürdig erscheinen sollen. Dabei spielt jeder Kontotyp eine bestimmte Rolle.

- Videokonten: Hochladen von Tutorial-Videos, die Links zum Herunterladen bösartiger Dateien enthalten.

- Post-Konten: Veröffentlichen von Community-Beiträgen mit Passwörtern und aktualisierten Links.

- Interaktionskonten: Veröffentlichen positiver Kommentare und Likes, um bösartige Videos als sicher erscheinen zu lassen.

Die Operation stützte sich auf geknackte Software und Game-Hack-Videos, um Opfer zum Herunterladen passwortgeschützter Archive mit Malware zu verleiten. Dabei wurden gekaperte Konten verwendet, um Videos zu posten, Links zu teilen und Kommentarbereiche mit gefälschten Empfehlungen zu überschwemmen, wodurch ein falsches Gefühl des Vertrauens geschaffen wurde.

Bei dieser Operation wurden Vertrauenssignale, wie Aufrufe, Likes und Kommentare, ausgenutzt, um bösartige Inhalte als sicher erscheinen zu lassen. Was wie ein hilfreiches Tutorial aussieht, kann in Wirklichkeit eine raffinierte Cyber-Falle sein. Der Umfang, die Modularität und die Raffinesse dieses Netzwerks machen es zu einem Musterbeispiel dafür, wie Angreifer solche Engagement-Tools mittlerweile als Waffen einsetzen, um Malware zu verbreiten. Die Untersuchung zeigt generell einen wachsenden Trend, dass Cyber-Kriminelle soziale Plattformen und Engagement-Tools nutzen, um Malware in großem Umfang zu verbreiten.

Highlights der Kampagne:

Die folgenden Punkte haben sich als besonders weitreichend gezeigt:

- Ein kompromittierter YouTube-Kanal mit 129 000 Abonnenten veröffentlichte eine geknackte Version von Adobe Photoshop, die 291 000 Aufrufe und über 1000 Likes erreichte.

- Ein weiterer kompromittierter Kanal richtete sich an Nutzer von Krypto-Währungen und leitete die Zuschauer auf Google Sites Phishing-Seiten weiter, auf denen der Rhadamanthys Stealer versteckt wurde.

- Die Angreifer aktualisierten regelmäßig die Links und Payloads, wodurch auch nach teilweiser Entfernung anhaltende Infektionsketten ermöglicht wurden.

Eli Smadja ist Security Research Group Manager bei Check Point Software Technologies.