Windows 7 erweitert Bitlocker-Funktionalität

11. Dezember 2009

Die Bitlocker Drive Encryption (BDE) wurde unter Windows 7 und dem Serverbetriebssystem Windows 2008 Release 2 funktionell verbessert. Die BDE soll als eine Sicherheitseinrichtung es Anwendern erleichtern, die verschiedenen Laufwerke so zu verschlüsseln, dass ein Zugriff für Unberechtigte deutlich erschwert wird. Dabei hat Microsoft mit Windows 7 ein deutlich erweitertes Set von Gruppenrichtlinien für den Einsatz der Bitlocker-Funktionalität zur Verfügung gestellt.

Mit dem Erscheinen von Windows Vista und dem Windows Server 2008 gab unter anderem auch die Laufwerksverschlüsselung Bitlocker ihr Debüt. Diese Funktion macht es Administratoren und Anwendern leichter, die Festplatten der Rechner so zu verschlüsseln, dass ein unberechtigter Zugriff auf die Daten deutlich erschwert wird.

Die Bitlocker Drive Encryption (BDE) arbeitet dabei transparent, so dass der Anwender während seiner täglichen Arbeit nicht merkt, dass er mit einem entsprechenden Laufwerk arbeitet. Wird der Rechner dann jedoch heruntergefahren und greift das Betriebssystem nicht mehr auf die Laufwerke zu, so liegen alle Daten nur noch verschlüsselt auf den Festplatten.

Sicherheit durch bessere Überprüfung

Aber durch den Einsatz von BDE ist ein Windows-System in der Regel auch noch auf andere Weise besser vor Angriffen gefeit: Ist beispielsweise auch die Systempartition mit Bitlocker verschlüsselt, so bietet die Software ein Feature an, mit dessen Hilfe die Integrität von Dateien überprüft wird. Diese Automatik hat die Aufgabe, den Status der beim Systemstart wichtigen Dateien wie BIOS, Master Boot Records (MBRs) und den NTFS-Boot-Sektor zu beurteilen, bevor der eigentliche Systemstart beginnt.

Sollte ein Hacker oder ein Schadprogramm eine dieser Dateien verändert oder bösartigen Schadcode eingeschleust haben, stellt BDE dies fest und verhindert einen Systemstart. Allerdings steht diese Möglichkeit nur auf Systemen zur Verfügung, bei denen ein TPM-Chip (Trusted Platform Module) in der Version 1.2 implementiert wurde. Diese Art von Spezial-Chip wird heute aber bereits von den meisten Motherboard-Herstellern standardmäßig in ihren Produkten integriert.

Auch eine sogenannte Pre-OS Multifaktor-Authentifizierung ist mit Hilfe von BDE möglich. Das Programm kann den Anwender vor dem Start von Windows dazu auffordern, sich mittels einer PIN-Nummer oder eines sicheren Schlüssels, der beispielsweise auf einem USB-Stick liegt, zu authentifizieren.

Diese Art der Absicherung kann ein Windows-System vor Angriffe schützen, die darauf abzielen, die Schutzmaßnahmen auf Betriebssystemebene zu umgehen. Bei dieser Vorgehensweise versuchen die Angreifer dann, auf die Daten auf dem geschützten Windows-Volumen zuzugreifen, indem sie das System zum Beispiel von einer Linux-CD-ROM oder -Floppy-Disk booten.

Einige der Schutzmöglichkeiten standen auch schon mit dem Vista-Release von Bitlocker zur Verfügung, doch eine Reihe von Einschränkungen verhinderte, dass das Programm auf breiter Basis zum Einsatz kam. Microsoft hat in diesen Bereichen nachgebessert und wir wollen hier diese Punkte betrachten und zeigen, wie die Entwickler entsprechende Schwachpunkte unter Windows 7 beseitigen konnten. Alle hier vorgestellten Änderungen und Verbesserungen von BDE stehen dem Anwender sowohl unter Windows 7 als auch unter Windows Server 2008 Release 2 zur Verfügung.

Leider steht der Bitlocker aber nicht unter allen Versionen von Windows 7 zur Verfügung: Wie schon bei den Vista-Releases bietet Microsoft die Software nur in den Ultimate- und Enterprise-Versionen des Client-Systems an, während sie aber bei allen Version des Windows Servers 2008 Release 2 Teil des Betriebssystems ist.

Was unter Vista fehlte und bei Windows 7 neu ist

Eine der großen Einschränkung von BDE unter Windows Vista bestand darin, dass nur eine einzige Partition, das Boot-Volumen des entsprechenden Computers, durch die Software geschützt werden konnte. Mit dem Servicepack 1 für Vista und auf dem Windows Server 2008 stellte Microsoft dann auch die Möglichkeit zur Verfügung, verschiedene Partitionen einschließlich lokaler Datenträger mit Hilfe der Lösung zu verschlüsseln.

Unter Windows 7 haben die Microsoft-Entwickler auch die Möglichkeit integriert, tragbare Datenträger wie Memory-Sticks und externe Festplatten damit zu sichern. Der Hersteller bezeichnet dieses Feature als „Bitlocker to Go“ (BTG) – wie werden diese Möglichkeiten im weiteren Verlauf des Artikels noch detailliert vorstellen.

IT-Abteilungen, die BDE schon unter Windows Vista auf ihren Windows-Desktop einsetzen wollten, waren dazu gezwungen, sich bereits beim Ausrollen der Vista-Betriebssysteme Gedanken über die konkrete Partitionierung der Festplatten in den Systemen zu machen. Das lag daran, dass BDE in der Version 1.0 zwingend ein aktives und dediziertes Volumen für seinen Einsatz voraussetzte.

Diese Partition wurde dann als das „BDE System Volume“ bezeichnet und so als Laufwerk „S“ festgelegt. Zudem verlangte das System sowohl unter Windows Vista als auch auf dem Windows Server 2008, dass der Administrator für das „BDE System Volume“ mindestens einen Speicherplatz von 1,5 GByte reservierte.

Die Microsoft-Ingenieure hatten allerdings ein Einsehen mit den geplagten Systembetreuern und stellten mit dem „Bitlocker Driver Preparation Tool“ eine Software zur Verfügung, mit deren Hilfe die Einrichtung des System-Volumes für BDE automatisiert werden kann. Das Tool verkleinert automatisch das „C“-Laufwerk, legt ein 1,5 GByte großes „S“-Laufwerk an und markiert dieses Laufwerk als aktiv. Diese Software lässt sich von der Microsoft-Seite direkt herunterladen. Unter Windows 7 hat Microsoft dieses Werkzeug direkt in die Setup-Routine von BDE integriert.

Aber die Entwickler haben noch mehr getan, um den Einsatz von BDE zu vereinfachen und vor allen Dingen ein unnötiges neues Partitionieren der Festplatten zu vermeiden. Anwender, die ein komplett neues Windows-7-System aufsetzen, werden feststellen, dass ihr System automatisch eine separate aktive Partition anlegt, wie sie für BDE benötigt wird.

Windows Recovery Environment passt ins Bild

Das gilt allerdings nicht, wenn ein Upgrade eines älteren Windows-Systems auf Windows 7 erfolgt. Auch durch das sogenannte Windows Recovery Environment (Winre) wird der Einsatz dieser Partition unterstützt. Zudem arbeitet Microsoft nach eigenen Aussagen mit den verschiedensten OEMs zusammen, um so sicher zu stellen, dass neue Rechner, auf denen Windows 7 vorinstalliert ist, mit entsprechend partitionierten Festplatten ausgeliefert werden.

Eine weitere wichtige Verbesserung in der Windows 7 Version von BDE besteht darin, dass die Größe der benötigten Partition auf 400 MByte bei aktivem Winre und ohne Winre sogar auf 200 MByte reduziert wurde. Zudem wurde dieser Bereich nun so eingerichtet, dass er vor den Augen der Anwender verborgen und nicht mehr mit dem Laufwerksbuchstaben „S“ verbunden ist.

Schließlich beinhaltete die Vista-Version von BDE nur ein sehr eingeschränktes Set von Funktionen, die eine Wiederherstellung ermöglichten. Diese ermöglichten es dem Anwender, auch dann auf die Daten auf dem geschützten Laufwerk zuzugreifen, wenn der entsprechende PIN-Code verloren gegangen, ein TPM-Fehler oder eine Veränderung an der Boot-Datei aufgetreten war.

Alle diese Mechanismen zur Wiederherstellung laufen darauf hinaus, dass ein Recovery-Passwort zum Einsatz kommt, das beispielsweise auf einem USB-Token abgespeichert ist. Natürlich können sich die BDE-Anwender ein solches Passwort auch einfach aufschreiben und es entsprechend einsetzen.

Administratoren besitzen zudem noch die Option, den Verzeichnisdienst Active Directory einzusetzen, um die Bitlocker-Passwörter zur Wiederherstellung für die Rechner in ihrer Domäne an einer Stelle zentral zu speichern.

Wiederherstellungsinfos liegen bereit

Die Information zur Wiederherstellung wird dabei vom System mit dem AD Computer-Konto verbunden. Sie beinhaltet dann die Passwörter für alle Bitlocker-verschlüsselten Festplatten auf dem entsprechenden System, das Passwort des TPM-Besitzers (falls TPM vorhanden ist und für Bitlocker zum Einsatz kommt) und Informationen, mit deren Hilfe die Recovery-Daten mit den entsprechenden Partitionen verbunden werden.

Windows 7 verfügt über neue Mechanismen zur Wiederherstellung von BDE-Daten, die auf Gruppenrichtlinien-Objekten (GPO – Group Policy Objects) beruhen. Dadurch stehen den Administratoren in den Firmen mehr Möglichkeiten zur Verfügung, die Verwaltung von Bitlocker-Informationen zur Wiederherstellung weitaus leichter zentral zu verwalten.

Diese neuen GPO-Einstellungen erlauben es dem Systemverwalter, den Zugriff auf alle Daten, die innerhalb seiner Domäne durch Bitlocker geschützt werden, sogar dann aufrecht zu erhalten, wenn die AD-Konten versehentlich gelöscht wurden, in denen sich die Recovery-Informationen befanden.

Sofort zu sehen und nutzen: Bitlocker to Go

Das auffälligste neue Feature der Bitlocker-Software auf den Windows-7-Systemen ist sicher Bitlocker to Go (BTG). Jeder Anwender solcher Windows-7- und Windows-Server-2008-Systeme (Release 2) kann dieses Feature dazu einsetzen, um seine Daten auf USB-Sticks und portablen Festplatten zu verschlüsseln. Gerade solche Geräte beinhalten oft vertrauliche Daten und können leicht verloren gehen oder gar gestohlen werden.

Genau wie BDE setzt auch BTG standardmäßig AES 128-Bit mit dem Diffuser-Algorithmus zur Verschlüsselung ein. Durch eine entsprechende GPO-Einstellung kann ein Administrator diesen Wert auch auf 256 Bit ändern. Ein Unterschied zum „Standard“-BDE besteht darin, dass diese Version der Software nicht nur auf Laufwerken eingesetzt werden kann, die mit NTFS formatiert wurden.

BTG kann sowohl auf Laufwerken mit FAT16- als auch auf solchen mit FAT32-Dateisystemen verwendet werden. Das noch relative neue exFAT wird ebenfalls unterstützt. Ein Laufwerk, das mit BTG geschützt werden soll, muss wenigstens noch 64 MByte freien Speicherplatz zur Verfügung haben.

Die kompletten Möglichkeiten von BTG, die ein Verschlüsseln sowie das Lesen und Schreiben von Daten auf dieses Laufwerk erlauben, stehen nur unter den Enterprise- und Ultimate-Version von Windows 7 sowie unter allen Server-Versionen von Windows Server 2008 R2 zur Verfügung. Andere Windows-7-Systeme sind jedoch in der Lage, ein derart verschlüsseltes und geschütztes Laufwerk zu öffnen und Daten von ihm zu lesen.

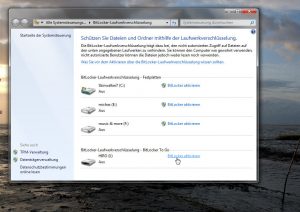

Wer die BTG-Verschlüsselung starten will, kann dies auf seinem Windows-7-System tun, indem er in der Systemsteuerung seines Rechners den Eintrag „Alle Systemsteuerungselemente“ und dann den Eintrag „Bitlocker-Laufwerksverschlüsselung“ auswählt. Er wird dann eine Darstellung vorfinden, die dem in Bild 1 ähnlich sieht. Diese Anzeige listet dem Anwender sowohl die vorhandenen Festplatten-Partitionen als auch die mit dem System verbundenen mobilen Laufwerke auf.

Möglichkeiten zum Ver- und Entschlüsseln

Klickt der Anwender auf den Eintrag „Bitlocker aktivieren“ (Bild 1) neben einem der Laufwerke, so startet das System einen „Bitlocker-Wizard“, der durch die Einrichtung des verschlüsselten Laufwerks führt. Er initialisiert zunächst einmal das ausgewählte Laufwerk und fragt den Anwender dann nach den Weg, den er zum Entschlüsseln einsetzen möchte.

Dazu stehen ihm die Möglichkeiten zur Auswahl, ein einfaches Passwort oder ein geheimen Schlüssel zu verwenden, der dann auf einer Smart-Card abgelegt wird. Auch die Kombination dieser beiden Möglichkeiten kann der Nutzer dann an dieser Stelle auswählen. Danach fordert das Programm den Anwender auf, den 48-stelligen Wiederherstellungsschlüssel direkt auszudrucken oder in einer Datei zu speichern. Sind die zuvor erwähnten GPO-Einstellungen vorgenommen worden, so kann dieser Schlüssel nun auch im AD gesichert werden.

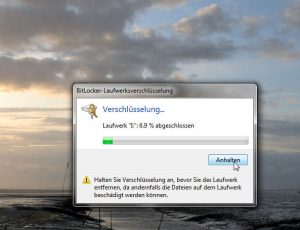

Anschließend folgt die Abfrage, ob der Anwender nun bereit ist, die Verschlüsselung zu starten: „Möchten Sie das Laufwerk nun verschlüsseln?“. Klickt er nun auf „Verschlüsselung starten“, beginnt das System mit der Verschlüsselung, was zu einer Geduldsprobe werden kann, da dies ein sehr zeitintensiver Prozess ist. Je nach Größe der Festplatte und natürlich der Leistungsstärke der eingesetzten CPU, kann sich dieser Vorgang durchaus einige Stunden hinziehen (Bild 2).

Auf die mobile Variante können auch alte Systeme zugreifen, aber…

Genau wie der „normale“ Bitlocker“ arbeitet auch die „To Go“-Variante der Software sehr transparent, so dass BTG eine Datei sofort entschlüsselt, wenn der Anwender auf eine Datei zugreift, die auf einer verschlüsselten Festplatte oder einem gesicherten USB-Stick liegt. Sobald der Nutzer die verschlüsselte portable Festplatte mit dem System verbindet oder den USB-Stick einsteckt, wird er vom Windows-7-System mittels eines Prompts aufgefordert, sein Password einzugeben oder die Smart-Card einzuführen.

Aber es gibt auch die Option, das System so zu konfigurieren, dass es ein solches Laufwerk automatisch entschlüsselt. Dies geschieht durch eine Angabe im Kontextmenü des jeweiligen Laufwerks oder Geräts, die „Bitlocker verwalten“ heißt und den Menüpunkt „Laufwerk auf dem Computer automatisch entsperren“ zur Verfügung stellt. Eine entsprechende Option bietet natürlich auch in den Systemeinstellungen an und erlaubt zudem ebenfalls, das Passwort zu entfernen oder zu verändern, den Recovery-Schlüssel zu speichern oder zu ändern beziehungsweise eine Smart-Card-Abfrage hinzuzufügen.

Wer Bitlocker dazu einsetzt, um ein portables Laufwerk gleich welcher Art zu verschlüsseln, wird bei genauerer Untersuchung dieses Laufwerks feststellen, dass sein Betriebssystem eine zusätzliche Datei auf dieses Gerät kopiert hat. Diese trägt den Namen „BitlockerToGo.exe“. Mit ihrer Hilfe wird es für den Anwender dann möglich, die Daten auf diesem Gerät auch von einem Vista- oder XP-System aus zu verwenden.

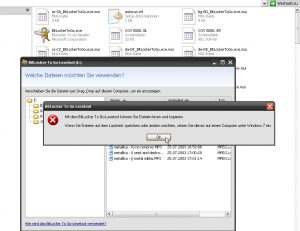

Wird ein derartiges Gerät mit einem Windows-Vista- oder –XP-System verbunden, so startet automatisch das sogenannte „Bitlocker To Go-Lesetool“, das den Anwender auffordert, das entsprechende Passwort einzugeben. Hat er dieses angegeben, so wird dieses Programm sämtlich Inhalte auf dem Datenträger entschlüsseln und es in einer entsprechenden Dialogbox darstellen, wie sie in Bild 3 zu sehen ist.

Dabei müssen die Anwender solcher „älteren“ Windows-Systeme allerdings mit einer gravierenden Einschränkung beim Einsatz dieser Technik leben: Diese Software erlaubt es ihnen nur, Dateien beispielsweise von dem Medium per „Drag-and-Drop“ auf ein Verzeichnis oder den Desktop des Rechners zu ziehen.

Sind die Dateien erst einmal dort gelandet, so sind sie nicht mehr verschlüsselt und somit auch nicht mehr vor Zugriffen geschützt.

Der Nutzer ist bei einer derartigen Konstellation aber auch nicht dazu in der Lage, eine solche Datei dann zu verändern und sie wieder auf das externe Medium zurück zu kopieren. Auf ein Laufwerk, das mit BTG geschützt wurde, kann ein Anwender schreibend nur von Windows-Maschinen aus zugreifen, die unter einer der zuvor erwähnten Windows-7-Varianten oder einer Version des Windows Servers 2008 R2 arbeiten.

Die Microsoft-Entwickler haben eine ganze Menge geschickter Entwicklungsstrategien in diese aktuelle Version des BTG-Lesetools integriert: Dabei ging es grundsätzlich vor allen Dingen darum, einen Teil der Bitlocker-Architektur so neu zu implementieren, dass eine Zusammenarbeit auch mit FAT-Dateisystemen problemlos funktionieren kann.

Schließlich wird bei einem Großteil der mobilen und USB-Laufwerk nach wie vor dieses Dateisystem eingesetzt. Dazu wurde die Bitlocker-Architektur so überarbeitet, dass ein „Overlay“ über das Original-Volume auf dem Datenträger ein sogenanntes „Discovery Volume“ eingeblendet wird.

Das Dateisystem auf dem mobilen Gerät wird wie im Bild 3 zu sehen als eigenes Laufwerk angezeigt, auf dem aber nicht die Dateien aus dem verschlüsselten Bereich zu finden sind. Dieses „Discovery-Volume“ wird automatisch erstellt, wenn der Anwender ein FAT-Laufwerk verschlüsselt. Es beinhaltet neben dem BTG-Lesetool auch noch eine Readme-Datei.

Wer sich diese Dateien direkt auf dem Laufwerk ansehen will, kann dazu das Kommando „dir“ von der Kommandozeile mit den Optionen „/AS“ verwenden. Diese Schalter veranlassen das Anzeigekommando auch versteckte Systemdateien auf den Bildschirm zu bringen.

Für den Administrator: Besser zentrale Verwaltung möglich

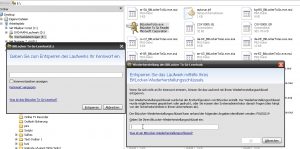

Mit dem Betriebssystem Windows 7 hat Microsoft auch ein deutlich erweitertes Set von Gruppenrichtlinien für den Einsatz des Bitlockers zur Verfügung gestellt. Diese Einstellung kann der Administrator durch Aufruf des lokalen Gruppenrichtlinien-Editors mit dem Namen gpeditc.msc aus der Kommandozeile oder mittels „Windows-Taste R“ aufrufen.

Dort sind die entsprechenden Einstellungen dann unter dem Pfad „Computerkonfiguration – Windows-Einstellungen – Sicherheitsrichtlinien –Bitlocker-Laufwerksverschlüsselung“ zu finden (Bild 5). Wenn dort noch keine „Wiederherstellungs-Agents“ angelegt sind, können diese mit den entsprechenden Wizard, der aus dem Kontextmenüs des Knotens aufgerufen wird, vom Administrator erstellt werden, wie ebenfalls in Bild 4 zu sehen ist.

Nach dem Anlegen dieser Agents stehen dem Systemverwalter dann drei Subcontainer zur Verfügung, mit deren Hilfe er die Einstellungen der BDE-Konfiguration sowohl für die eingebauten Festplatten als auch für die Systempartitionen oder die mobilen Datenlaufwerke festlegen kann. Dabei steht ihm eine ganze Reihe von Kontrollmöglichkeiten zur Verfügung, einschließlich solcher Optionen wie den Gebrauch von Passwörtern und Smartcards auf den verschiedenen Medien explizit zu erlauben oder ganz zu unterbinden. Auch die Installation des BTG-Lesetools kann der Administrator mit Hilfe der Richtlinien erlauben oder auch ganz unterbinden.

Die BDE-Version unter dem Betriebssystem Windows 7 stellt zudem ein neues Feature für den Wiederherstellungs-Agenten zur Verfügung. Diese neue Gruppenrichtlinie kann dazu eingesetzt werden, um das Zertifikat eines privaten Schlüssels des Wiederherstellungs-Agenten an alle Windows-Maschinen, auf denen Bitlocker im Einsatz ist, in der Domäne der Firma zu verteilen.

Der Wiederherstellungs-Agent kann diesen privaten Schlüssel dann dazu nutzen, um den Zugang zu einem Medium zu ermöglichen, dass mit Bitlocker (ganz gleich ob es sich um BDE oder BTG handelt) wieder herzustellen. Der private Schlüssel ist dabei mit dem Zertifikat des Wiederherstellungs-Agenten verbunden und wird sicher in dessen Benutzerprofil abgespeichert.

Durch diese neue Möglichkeit wird die IT einer Firma dazu in die Lage versetzt, immer auf die Laufwerke der Maschinen zugreifen zu können, die mit Bitlocker gesichert wurden. Das kann die IT-Fachleute in diesem Fall selbst dann noch tun, wenn die Wiederherstellungsinformation von Bitlocker selbst, die im Computer-Konto innerhalb des AD abgespeichert wurde, versehentlich gelöscht wurde. Bei diesem Feature haben sich die Microsoft-Entwickler an eine Vorgehensweise angelehnt, die seit dem Betriebssystem Windows 2000 bereits für das Dateisystem EFS (Encrypting File System) zur Verfügung gestellt werden.

Zusätzlich zu den hier vorgestellten Verbesserungen und Erweiterungen bei den Gruppenrichtlinien und bei der Oberfläche des Werkzeugs, haben die Entwickler auch die Fähigkeiten des Kommandozeilen-Programms „manage-bde“ und des WMI-Providers (Windows Management Instrumentation) deutlich erweitert. Beide stellen dem Anwender nun deutlich umfassendere Managementmöglichkeiten für den Einsatz von Bitlocker auf den Windows-Systemen zur Verfügung.

Bei allen Vorteilen und Verbesserungen dieser Technik hat das Institut für sichere Informations-Technologie des Frauenhofer Instituts allerdings ganz aktuell eine Möglichkeit demonstriert, die Bitlocker-Verschlüsselung schon während des Systemstarts zu überlisten – was natürlich nur bei direktem physikalischen Zugriff auf das Medium und den entsprechenden Rechner funktioniert.

Aber immerhin zeigt dies ein weiteres Mal, dass es eine perfekte Sicherheit so wohl nie geben wird. Wer näheres zu diesem Angriffsszenario erfahren will, kann dies direkt auf der Seite des Frauenhofer-Instituts tun: Dort zeigen die Forscher in einem Video, wie der Angriff funktioniert.