Shadow-IoT bedroht die Sicherheit von Unternehmen

28. Februar 2020

Einen gefährlichen Anstieg von unautorisierten Geräten am Arbeitsplatz vermeldet ein Report von Zscaler. Demnach liegt die Zunahme des IoT-Datenverkehrs in der Zscaler-Cloud bei 1500 Prozent.

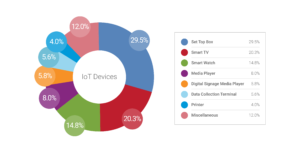

Mehr als eine Milliarde IoT-Transaktionen pro Monat generieren die Anwender in der Zscaler-Cloud. Das entspricht einem Anstieg von 1500 Prozent gegenüber Mai 2019. Diese Ergebnisse hat Zscaler seinen zweiten Jahresbericht zum Internet der Dinge (IoT) „IoT Devices in the Enterprise 2020: Shadow IT Threat emerge“ ermittelt. Bei der Analyse dieses Datenverkehrs im Zeitraum von zwei Wochen wurden dabei 553 verschiedene IoT-Gerätetypen aus 21 Kategorien von 212 Herstellern mit ihrem Traffic in der Security-Cloud ermittelt.

Organisationen auf der ganzen Welt sind laut dem aktuellen Report von Shadow-IoT betroffen, da Mitarbeiter unautorisierte Geräte in das Unternehmen einbringen. IT- und Sicherheitsteams sind sich oftmals nicht bewusst, dass sich diese Geräte im Netzwerk befinden und haben keinen Einblick, wie sich deren Datenverkehr auf die Sicherheitslage des Unternehmens auswirkt. Die wichtigsten Ergebnisse im Überblick:

- Unautorisierte IoT-Geräte auf dem Vormarsch: Zu den am häufigsten von Zscaler beobachteten unautorisierten IoT-Geräten gehören digitale Heimassistenten, TV-Set-Top-Boxen, IP-Kameras, Smart-Home-Geräte, Smart-TVs, Smart-Watches und sogar Multimedia-Systeme in Fahrzeugen.

- Fertigungsbetriebe und Einzelhandel verursachen Top IoT-Datenverkehrsvolumen: Das höchste IoT-Verkehrsvolumen entfiel auf das produzierende Gewerbe und den Einzelhandel (56,8 Prozent), gefolgt von Unternehmen (23,7 Prozent), Unterhaltung und Heimautomatisierung (15,7 Prozent), sowie dem Gesundheitswesen (3,8 Prozent).

- Die Mehrheit der IoT-Transaktionen ist unsicher: 83 Prozent der IoT-basierten Transaktionen erfolgen im Klartext, während nur 17 Prozent sichere Kanäle (SSL) verwenden.

- Exponentielle Zunahme von IoT-Malware: Zscaler blockierte im Mai 2019 monatlich 2.000-mal IoT-basierte Malware; diese Zahl hat sich auf 14.000 versuchte Malware-Angriffe pro Monat versiebenfacht.

- Neue Exploits zielen auf unautorisierte Geräte ab: Kontinuierlich tauchen neue Exploits auf, die es auf die Ausbeutung von IoT-Geräten abgesehen haben, wie beispielsweise das RIFT-Botnet, dass nach Schwachstellen in Netzwerkkameras, IP-Kameras, DVRs und Heim-Routern sucht.

„Wir sind in ein neues Zeitalter der Nutzung von IoT-Geräten in Unternehmen eingetreten. Die Mitarbeiter setzen Firmen einer großen Bandbreite von Bedrohungen aus, indem sie persönliche Geräte an den Arbeitsplatz mitbringen, auf ihre Smart Home-Geräte zugreifen und persönliche, intelligente Einheiten über Unternehmensnetzwerke kontrollieren“, warnt Deepen Desai, Vizepräsident der Sicherheitsforschung von Zscaler.

„Als Branche müssen wir Sicherheitsstrategien implementieren, die Unternehmensnetzwerke vor ungesichertem und gefährlichem Datenverkehr von Schatten-IoT-Geräten schützen und damit den Angriffsvektor auf das Unternehmen reduzieren“, so lautet das Resümee von Desai. „Die kontinuierliche Verbesserung der Erkennung und Verhinderung von Angriffen, die auf diese Geräte abzielen, muss stärker in den Fokus rücken.“

Im Laufe eines Quartals erkannte Zscaler rund 42.000 Transaktionen, die als IoT-basierte Malware und Exploits blockiert wurden. Zu den wichtigsten Malware-Familien gehören Mirai, Gafgyt, Rift, Bushido, Demonbot und Pesirai. Im Fokus der Angriffe durch diese Malware-Familien stehen die USA, Großbritannien, Russland, die Niederlande und Malaysia.

Als Reaktion auf die wachsende Bedrohung durch Schatten-IoT müssen IT-Abteilungen in Unternehmen zunächst in der Lage sein, Kenntnis von der Existenz unautorisierter IoT-Geräte, die sich bereits im Netzwerk befinden, zu erlangen. Zusätzlich müssen sie die Angriffsfläche auf das Firmennetz reduzieren, indem sie diese Geräte in ein separates Netzwerk verlagern oder ein Web-Gateway einsetzen, mit dem sich der Zugriff der IoT-Geräte auf externe Netzwerke einschränken lässt.

Mit Sichtbarkeit und Kontrolle des Datenverkehrs kann die IT-Abteilung die Umsetzung von IoT-Best-Practices gewährleisten. Dazu zählen die Änderung der Standard-Anmeldeinformationen, die Umsetzung von starken Passwörtern und die Anwendung regelmäßiger Sicherheits- und Firmware-Updates. (rehh)

Hier geht es zum Report „IoT Devices in the Enterprise 2020: Shadow IoT Threat emerges“