Schwachstellen bei der TLS 1.3-Verschlüsselung

15. Februar 2019

Die aktuelle Version 1.3 des Protokolls Transport Layer Security (TLS) kann ebenfalls geknackt werden. Sieben Sicherheitsforschern ist es mit Hilfe einer neuen Variante des sogenannten Bleichenbacher-Angriffs gelungen eine Schwachstelle in der TLS-Version 1.3 zu entdecken. In diesem Report haben sie die Schwachstelle und ihr Vorgehen genauer beschrieben. Nach Angaben der Forscher wurden das Sicherheitssystem von sieben der neun getesteten TLS-Implementierungen mittels eines Cache-Angriffs durchbrochen. Zu den sieben TLS-Implementierungen gehören OpenSSL, Amazon s2n, MbedTLS, Apple Core TLS, Mozilla NSS, WolfSSL und GnuTLS, ledigilich die Bibliotheken BearSSL und Google’s BoringSSL sind nicht betroffen. Der Angriff ist deshalb erfolgreich, weil einige TLS-Server das gleiche Public-Key-Zertifikat verwenden. Dieses Problem hat sich als eine Sicherheitslücke entpuppt und wurde in den folgenden Sicherheitslücken (Common Vulnerabilities and Exposures) CVE-2018-12404, CVE-2018-19608, CVE-2018-16868, CVE-2018-16869 und CVE-2018-16870 festgehalten.

Kevin Bocek, VP Security Strategy & Threat Intelligence bei Venafi, erklärt das Problem:

„Kein Algorithmus oder Protokoll ist immun gegen POODLE. Die Offenbarung, dass diese Angriffe nicht abgewehrt wurden, zeigt, wie wichtig es ist, Komponenten der Verschlüsselungsstrategie automatisch ändern zu können. Ohne Geschwindigkeit und Automatisierung sind sensiblen, verschlüsselten Daten gefährdet. Und je größer und komplexer die Implementierungen der Verschlüsselungen sind, desto wahrscheinlicher ist es, dass sie ein Sicherheitsrisiko darstellen. Jede Organisation benötigt eine robuste Intelligenz, damit sie erkennen kann, welche ihrer Maschinenidentitäten (digitale Zertifikate und kryptographische Schlüssel) gefährdet sind, wenn etwas wie POODLE passiert. Dann brauchen sie eine Automatisierung der Maschinengeschwindigkeit, damit sie alle Identitäten ändern können, die schwach abgesichert sind oder gefährdet sein könnten.“

Broderick Perelli-Harris, Senior Director Professional Services bei Venafi, fügt hinzu:

„Variationen des Bleichenbacher-Angriffs tauchen seit 1998 auf, deswegen sollte es nicht überraschend sein, dass auch TLS 1.3 als anfällig befunden wurde. TLS 1.3 ist die neueste Version dieses kryptographischen Protokolls und das diese Schwachstelle immer noch besteht, ist mehr als beunruhigend. TLS wird zum Schutz und zur Verschlüsselung der Benutzer- und Maschinenkommunikation verwendet, einschließlich virtueller Maschinen, Server, Container, Router, Firewalls, VPNs und Codier-Bibliotheken – letztlich für alle kritische IT-Infrastrukturen.“

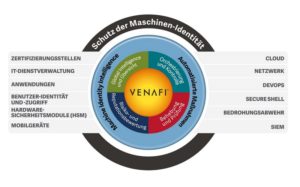

Leider wissen viele Unternehmen immer noch nicht, wie viele TLS-Zertifikate sie haben, wo sie sich befinden oder wie sie verwendet werden – das macht es unmöglich solche Schwachstellen schnell zu finden und zu beheben. Dadurch ist es praktisch unmöglich zu beantworten, wie viele Server von dieser Schwachstelle betroffen sein werden. Unternehmen verwenden Tausende – wenn nicht sogar Hunderttausende – von TLS-Zertifikaten. Die Absicherung von Maschinenidentitäten ist heute ein dringendes Betriebs- und Sicherheitsproblem zugleich. Geschäftsführer müssen auf diesen Bereich achten, da sich die Probleme nicht über Nacht selbst beheben, sondern wie diese neueste Schwachstelle beweist, immer schlimmer und dringender werden.“