Media Alert: Kompromittierte WordPress und Joomla-Seiten

5. April 2019

In den letzten Monaten wurden mehrere hundert WordPress- und Joomla-Sites entdeckt, die Shade/Troldesh-Ransomware, Backdoors, sowie Redirectors beherbergten und auf unterschiedliche Phishing-Seiten umleiteten. Die Bedrohungen werden durch Content Management Systeme (CMS) verbreitet und basieren auf Schwachstellen, die durch Plugins, Themen und Erweiterungen eingeschleust werden.

Die von den Zscaler-Researchern entdeckten, kompromittierten WordPress-Sites beruhen auf den Versionen 4.8.9 bis 5.1.1. Sie verwenden SSL-Zertifikate, die von den Automatic Certificate Management Environment (ACME)-gesteuerten Zertifizierungsstellen, wie Let’s Encrypt, GlobalSign, cPanel und DigiCert ausgestellt wurden. Diese kompromittierten WordPress-Seiten können veraltete CMS-Plugins/Themen oder serverseitige Software beinhalten, die möglicherweise der Grund für die Kompromittierung sein könnten. Die Angreifer bevorzugen ein bekanntes, aber verstecktes Verzeichnis auf der HTTPS-Website, um Shade-Ransomware- und Phishing-Seiten zu verbreiten. Das versteckte Verzeichnis /.well-known/ in einer Website ist ein URI-Präfix für bekannte Standorte, das von der IETF definiert wurde und häufig verwendet wird, um den Besitz einer Domain nachzuweisen. Die Administratoren von HTTPS-Websites, die ACME zur Verwaltung von SSL-Zertifikaten verwenden, platzieren ein eindeutiges Token in den Verzeichnissen /.well-known/acme-challenge/ oder /.well-known/pki-validation/, um der Zertifizierungsstelle (CA) zu zeigen, dass sie die Domain kontrollieren. Die CA sendet ihnen einen spezifischen Code für eine HTML-Seite, die sich in diesem speziellen Verzeichnis befinden muss. Die CA sucht dann nach diesem Code, um die Domäne zu validieren. Die Angreifer nutzen diese Orte, um Malware- und Phishing-Seiten vor den Administratoren zu verstecken.

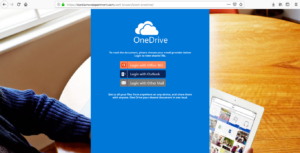

Die Taktik ist effektiv, da dieses Verzeichnis bereits auf den meisten HTTPS-Sites vorhanden ist, aber gut versteckt, so dass die Lebensdauer des bösartigen Inhalts auf der infizierten Website verlängert. Beispiele für Phishing-Webseiten, die bisher von Zscaler entdeckt wurden, ahmen unter anderem das Erscheinungsbild von bekannten Webseiten, Office 365, Microsoft OneDrive, Dropbox, Yahoo und Gmail nach. „Wie wir an den Beispielen sehen, wird es für den Anwender immer schwieriger zu erkennen, ob er sich noch auf der korrekten Seite oder auf einer nachgemachten Kopie befindet. Eine sichere Alternative zum Aufrufen einer wirklich gewünschten Webseite ist mit einem gewissen Aufwand verbunden, kann sich aber aus Sicht der Internet-Sicherheit auszahlen. Durch Schutzmechanismen innerhalb geeigneter Security-Plattformen, die auch Sandbox-Funktionalität enthalten, kann dieser eigene Schutz wirkungsvoll ergänzt werden“, kommentiert Rainer Rehm, Zscaler CISO EMEA Central.

Mehr über die infizierten CMS-Seiten und wie diese genau kompromittiert wurden, erfahren Sie im Blog von Zscaler.