Kontrollmaßnahmen zur Sicherung cyber-physischer Systeme

19. Dezember 2025

Moderne OT-Umgebungen sind heute eng vernetzt und weit mehr als nur isolierte Anlagen. Die Integration von IT- und IoT-Technologien in industrielle Steuerungssysteme ermöglicht Fernzugriffe, Echtzeitdatenanalysen und effizientere Prozesse. Gleichzeitig entstehen neue Angriffsflächen, vor allem an den Schnittstellen zwischen IT und Operational Technology (OT). Daraus entwickeln sich zunehmend cyber-physische Systeme (CPS), in denen digitale Technologien direkt in physische Prozesse eingreifen. Solche Systeme kommen in Bereichen wie Energie, Fertigung, Wasserwirtschaft, Transport oder Medizintechnik zum Einsatz und bilden dort das Rückgrat kritischer Infrastrukturen.

Beim Schutz dieser Systeme geht es nicht nur um die Absicherung digitaler Informationen, sondern auch um die Betriebssicherheit physischer Abläufe. Im Gegensatz zu den etablierten Schutzmechanismen in klassischen IT- und IoT-Umgebungen zeigen industrielle CPS noch häufig grundlegende Schwachstellen auf.

Angreifer nutzen gezielt unsichere IoT-Geräte wie Sensoren oder Kameras, die oft ohne Authentifizierung, Verschlüsselung oder Zugriffsbeschränkungen direkt mit dem Internet verbunden sind. Die Folgen solcher Angriffe reichen von Produktionsausfällen über Versorgungsunterbrechungen bis hin zu ernsthaften Gefährdungen für die öffentliche Sicherheit.

Vorfälle wie Stuxnet in 2010, Stromausfälle in der Ukraine in 2015 und 2016, die Trisis Attacke auf eine petrochemische Anlage im Mittleren Osten oder der Angriff mit der Malware Frostygoop, der 2024 die Heizung in 600 Wohngebäuden in der Ukraine lahmlegten, zeigen, dass Cyber-Angriffe längst auch physische Auswirkungen haben können. Ein effektives Schwachstellenmanagement ist daher unverzichtbar. Es muss die jeweiligen Risiken nicht nur technisch bewerten, sondern auch nach potenziellen Auswirkungen auf Prozesse, Sicherheit und Versorgungslage priorisieren.

Best Practices für die Sicherheit von OT

Die Absicherung von OT-Umgebungen erfordert einen umfassenden Ansatz, der die gesamte Angriffsfläche berücksichtigt. Das SANS Institute bietet hierzu praxisnahe Empfehlungen für zentrale Sicherheitskontrollen, die den Schutz cyber-physischer Systeme verbessern.

Die folgenden Maßnahmen tragen dazu bei, industrielle Betriebsumgebungen widerstandsfähig und sicher aufzustellen.

- OT-spezifische Incident Response: Die Reaktion auf Sicherheitsvorfälle in OT-Umgebungen unterscheidet sich grundlegend von klassischen IT-Szenarien. Die eingesetzten Geräte, Protokolle und Bedrohungsmuster erfordern angepasste Werkzeuge, spezifisches Know-how und standortspezifische Strategien. Denn ein Vorfall hat in einer Pipeline andere Auswirkungen als in einem Umspannwerk oder einer Fertigungsanlage. Ein Incident-Response-Plan für OT muss alle beteiligten Rollen, Ansprechpartner und klar definierte Abläufe für verschiedene Szenarien enthalten. Regelmäßige Tabletop-Übungen helfen dabei, diese Pläne unter realistischen Bedingungen zu testen und kontinuierlich weiterzuentwickeln.

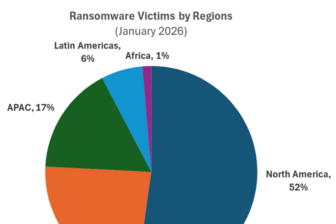

- Proaktive Bedrohungserkennung und Monitoring: Eine kontinuierliche Überwachung der OT-Netzwerke hilft, Ransomware und andere Schadsoftware frühzeitig zu erkennen. Der Einsatz von OT-spezifischer Threat Intelligence ermöglicht es, Taktiken, Techniken und Verfahren (TTPs) bekannter Gruppen besser zu verstehen und Abwehrmaßnahmen proaktiv anzupassen. Eine leistungsfähige Bedrohungserkennung liefert detaillierte Informationen über Angriffsverhalten und versorgt Sicherheitsteams mit kontextbezogenen Warnmeldungen. Im Idealfall ist sie mit strukturierten Reaktionsabläufen (Playbooks) verknüpft, die eine schnelle und gezielte Reaktion ermöglichen. Im Gegensatz zu rein Anomalie-basierten Verfahren reduziert die verhaltensbasierte Analyse die Anzahl der Fehlalarme und liefert gleichzeitig belastbare Informationen für die weitere Untersuchung.

- Erhöhte Sichtbarkeit und Netzwerküberwachung: In der Cyber-Sicherheit gilt: Nur was sichtbar ist, lässt sich schützen. Transparenz über alle Assets ist grundlegend für den Schutz cyber-physischer Systeme. Dazu gehört die Echtzeit-Überwachung aller Systeme, die Analyse von Kommunikationsbeziehungen, die automatische Schwachstellenerkennung auf Systemebene und eine Priorisierung nach Kritikalität und Funktionsrelevanz. Ergänzend liefern OT-spezifische Threat-Intelligence-Quellen wichtige Informationen zur Bedrohungslage und ermöglichen eine schnellere Reaktion. Für eine vollständige Transparenz sind Werkzeuge zur Asset-Inventarisierung und Netzwerk-Topologie-Erkennung notwendig. Sie identifizieren sämtliche angeschlossenen Komponenten, auch ältere OT-Systeme und IoT-Geräte, und zeigen deren Kommunikationsverhalten im Netzwerk.

- Segmentierung und sicherer Fernzugriff: OT-Sicherheitsstrategien beginnen in der Regel mit einer Härtung der Umgebung. Dazu gehört das Entfernen unnötiger Zugänge zum OT-Netzwerk, die konsequente Durchsetzung von Richtlinien an IT/OT-Schnittstellen sowie die Beseitigung besonders risikobehafteter Schwachstellen. So wird die laterale Bewegung im Netzwerk eingeschränkt und potenziellen Angreifern der Zugriff erschwert. Eine sichere Zugriffskontrolle ist dabei unverzichtbar. Sie erfordert eine robuste, zentral verwaltete Lösung, mit der Zugriffe auf industrielle Kontrollsysteme (ICS) gesteuert und überwacht werden. Dazu gehören Mehrfaktorauthentifizierung, verschlüsselte Kommunikation und klar definierte Zugriffsbeschränkungen entsprechend interner Sicherheitsrichtlinien.

- Risikobasiertes Schwachstellenmanagement: Nicht jede Schwachstelle stellt ein gleich hohes Risiko dar. Entscheidend ist, welchen Einfluss eine Verwundbarkeit auf den Betrieb und die Sicherheit industrieller Prozesse haben kann. Ein effektives Schwachstellenmanagement liefert die nötige Datengrundlage, um fundierte Entscheidungen zu treffen. Dazu gehört eine OT-spezifische Schwachstellendatenbank mit präzisen Informationen sowie klare Empfehlungen zur Priorisierung. So können Sicherheitsteams den Fokus auf die größten Risiken legen, Ausfallzeiten reduzieren und Maßnahmen dort umsetzen, wo sie am dringendsten benötigt werden.

- OT-Sicherheitsstrategie entwickeln: Der Aufbau einer widerstandsfähigen OT-Sicherheitsarchitektur erfolgt schrittweise. Dabei stellen sich häufig Fragen zu Zuständigkeiten, Prioritäten und verfügbaren Ressourcen. Hinzu kommen Modernisierungsprojekte, neue regulatorische Anforderungen und sich wandelnde Bedrohungslagen. Um unter diesen Bedingungen handlungsfähig zu bleiben, braucht es anpassungsfähige Sicherheitskontrollen, die den spezifischen Anforderungen industrieller Systeme gerecht werden.

Kai Thomsen ist Director of Global Incident Response Services bei Dragos.