Enger Schulterschluss von Admin und User garantiert hohe Sicherheit

16. November 2013

Die besten Richtlinien und technischen Vorkehrungen nützen nichts, wenn beim Aufbau von sicheren IT-Infrastrukturen der Faktor Mensch nicht mit einbezogen wird. Dazu gehört es auch, dass die Sicherheitsverantwortlichen in der IT die Endbenutzer regelmäßig an wichtige Sicherheitsvorgaben erinnern und ihnen dazu aktuelle Angriffspraktiken verdeutlichen. Für die Bereiche Identitätsdiebstahl, Website-Zertifikate, Unsichere WLANs, Diskretion bei Social Media, Vermeiden des Zugriffs auf öffentliche Filesharing-Plattformen sowie bei Kennwörtern sind in diesem Beitrag einige Tipps zusammengeführt, die der Sicherheitsverantwortliche an "seine Benutzer" schnell weitergeben kann.

Wer gegen Bedrohungen im IT-Bereich zu kämpfen hat, der muss sich über Attacken, Schwachstellen und Angriffswege informieren und sich gegen Cyberkriminalität wappnen. Dem Administrator helfen dabei vor allem Tools für die Protokollüberwachung und die Ereignisanalyse. Sie sorgen für Echtzeitinformationen, um Bedrohungen und Attacken zu erkennen, vor ihnen zu warnen, auf sie zu reagieren und die IT-Sicherheit auszubauen.

Problemfeld P2P-Netzwerke

Doch lässt sich nicht alles über Technik, Tools und Administrator-Kenntnisse abdecken. Das Zusammenspiel mit den Benutzern gilt als eine große Herausforderung. Ein Beispiel ist der Datenaustausch zwischen Nutzern über das sogenannte Peer-to-peer-Filesharing (P2P). Es stellt ein regelrechtes Einfallstor für Angreifer dar. Bei einigen P2P-Anwendungen werden die Benutzer möglicherweise sogar aufgefordert, für die anstehende Datenübertragung bestimmte Ports in der Firewall zu öffnen. Das sollte der Administrator nicht machen, auch wenn die Benutzer es noch so sehr wünschen. Denn wenn er dies tut, gefährdet er die Netzwerk und Ihre Computerinfrastruktur. Im Gegenzug sollte man seinen Anwendern verdeutlichen, dass die Firewalls und Antivirus-Software dazu beitragen, bekannte Viren und Infektionen zu bekämpfen und den Schutz der Systeme aufrechtzuerhalten. Als Alternative bietet es sich für die Anwender an, beim Datenaustausch einen sicheren File-Transfer-Server zu benutzen. Dazu gibt es verschiedene Programme. Ein Beispiel ist das Tool von Serv-U.

Lokale Administratorrechte bereiten Unbehagen

Wer seinen Benutzern erlaubt, dass sie Plug-ins für Browser oder gar Programme selbst installieren dürfen (womöglich sogar indem sie die Rechte als lokaler Administrator auf ihren Systemen haben), der darf sich nicht wundern, wenn im Laufe der Zeit sich zahlreiche Browser-Plug-ins, andere Erweiterungen oder gar zusätzliche Programme auf den PCs der Anwender ansammeln. Dabei zeigt die Erfahrung, dass davon viele Programme nur einmal ausprobiert, aber eigentlich nie wirklich benutzt werden. Das Deinstallieren und Entfernen dieser Software ist eine bewährte Sicherheitsmaßnahme, denn diese kleinen, vermeintlich harmlosen Programme können leicht zum Zugang für Hackerangriffe werden. Zudem bekommen sie, wenn sie im Benutzerkontext eines lokalen Administrators ausgeführt werden, eine relativ hohe Berechtigung – mit allen Konsequenzen.

Ältere Versionen von Anwendungen und Browsern können gefährlich sein, da sie möglicherweise Sicherheitslücken aufweisen, die missbraucht werden könnten. Daher sollten die Administratoren regelmäßig nach Updates von Anwendungsherstellern suchen (wenn die Anwendungen nicht automatisch ihre Updates aufspielen dürfen oder können). Generell sollte der Administrator sicherstellen, alle Anwendungen, alle Betriebssysteme und alle Browser mit allen Patches zu versehen sowie auf dem aktuellsten Stand zu halten.

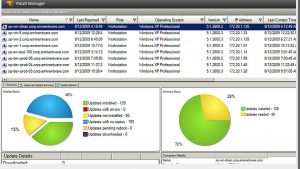

Ein Beispiel dafür ist Java: Zum Beispiel hat Java in der Version 6, Update 20, insgesamt 96 Schwachstellen, die laut Bit9-Bericht alle mit einer „perfekten 10“ bewertet wurden, also jeweils eine grobe Sicherheitsverletzung darstellen. Sorgen Sie für einen angemessenen Patch-Management-Prozess, um die Bearbeitung von Anwendungs-Patches von Drittherstellern zu automatisieren. Im Bereich des Patch-Managements eignen sich Werkzeuge wie etwa der Patch Manager von Solarwinds.

Da auch die Internet-Telefonie (VoIP) von der Internetverbindung abhängt und über das IP-Protokoll läuft, erweist sich VoIP auch zu einem Ziel für Angreifer. VoIP-Anrufe können abgefangen und illegal ausgespäht werden. Die VoIP-Steuerung kann beeinträchtigt und von einem VoIP-Konto können durch Manipulation der Anruferkennung betrügerische Anrufe getätigt werden. Sie führen unter Umständen dazu, dass die Dienstleistungen eines Unternehmens zum Erliegen kommen.

Informationen für die Endanwender

Auf den ersten Blick könnten die nachfolgenden Tipps relativ banal und selbstverständlich wirken, doch gerade das Naheliegende wird erfahrungsgemäß nur allzu oft übersehen. So sehr ein Unternehmen auch seine Sicherheitsmaßnahmen verstärkt, es wird immer bösartige Parteien geben, die versuchen, die Anwender in eine Falle zu locken oder ihnen zu schaden. Dabei erweist es sich als ratsam, seine Anwender immer wieder an die Grundlagen zu erinnern, um eventuell risikobehaftete Online-Praktiken zu vermeiden und einen präventiven Sicherheitsansatz zu verfolgen. Folgende Sicherheitstipps helfen, damit ihre Anwender auch künftig online sicher unterwegs sind. Mit diesem Input lassen sich recht einfach die Benutzer im eigenen Unternehmen sensibilisieren.

Identitätsdiebstahl: Kennwörter sollte niemals auf einer Website eingegeben werden, zu der ein Benutzer über einen Link in einer E-Mail oder in einer Chat-Nachricht gelangt ist. Denn es gibt viele nicht vertrauenswürdige und potenziell schädliche Websites, die einem Seriosität vorgaukeln und ihn dazu verleiten, persönliche Finanz- und Sicherheitsinformationen (wie etwa Benutzername, Passwort, Kontonummer, die Kreditkarten-PIN usw.) einzugeben.

Starke Kennwörter verwenden: Um diese Forderung abzudecken, sollten von den Anwendern die folgenden Punkte beachtet werden.

• Längere Passwörter sind zu benutzen, die aus einer Kombination aus Ziffern, Buchstaben und Sonderzeichen bestehen (ideal sind dabei Passphrasen, um sich die Buchstaben-Zahlen-Kombination leichter merken zu können).

• Unterschiedliche Passwörter für verschiedene Websites einsetzen.

• Die Log-in-Informationen nicht für mehrere Websites zu synchronisieren.

• Wiederherstellungsoptionen zur Zurücksetzung des Passworts festlegen.

• Immer abmelden, wenn man einen öffentlichen Computer nutzt und das System verlässt.

• Passwörter nie an Dritte weitergeben. Zudem verhindern, dass die Passwörter in irgendeiner Weise für Dritte zugänglich sind (keine Post-IT-Zettel unter der Tastatur).

Website-Zertifikate: Das Symbol mit dem geschlossenen Vorhängeschloss in der Adresszeile eines Browsers und die URL-Adressen, die mit HTTPS beginnen, sind Anzeichen dafür, dass die Website, die man gerade besucht, sicher ist. Sie verfügt über Verschlüsselung, die die Sicherheit der Daten gewährleisten. Sollte der Browser melden, dass es kein gültiges Zertifikat einer vertrauenswürdigen Zertifizierungsstelle für diese Website gibt, ist größte Vorsicht geboten.

Vermeiden des Zugriffs auf öffentliche Filesharing-Plattformen: Der Datenaustausch zwischen Nutzern – das sogenannte P2P-Filesharing (Peer-to-Peer-Filesharing)— wird genutzt, um in Computer von Endbenutzern einzudringen. Aber Vorsicht: Man weiß nie, welches Schadprogramm oder welche infizierten Codes oder Skripts mit einem Download oder einer ausgetauschten Datei einhergehen.

Unsichere WLANs: Man weiß nie, wer die WLAN-Nutzung und Online-Transaktionen in einem öffentlichen Netzwerk überwacht. Daher ist es sicherer, für die Abwicklung von Finanzgeschäften und den Austausch sensibler Daten ein geschütztes privates Netzwerk zu nutzen (drahtgebunden oder drahtlos). Außerdem ist es wichtig, die Drahtloskommunikation zu überwachen, da man auch versehentlich eine ungesicherte Verbindung nutzen kann, oder ein Hacker in eine sichere WLAN-Umgebung eindringen könnte. Daher diese Hinwiese für WLANs:

• Voreingestellte Kennwörter abändern.

• Daten mithilfe von Wi-Fi Protected Access (WPA) verschlüsseln.

• Niemals die SSIDs von Drahtlosgeräten bekannt geben.

• Den WLAN-Zugang beschränken und überwachen.

Diskretion bei Social Media: Viele Nutzer haben es sich angewöhnt, beim Austausch von Informationen in sozialen Netzwerken nicht die gleiche Vorsicht walten zu lassen, wie bei anderen Formen der P2P-Kommunikation. Daher sollte man sich stets genau überlegen, was man in sozialen Medien veröffentlicht. Denn nicht nur Freunde und beruflichen Kontakte haben Zugang zu diesen Informationen, sondern möglicherweise auch Cyberkriminelle, die herumschnüffeln und Gespräche und sozialen Mitteilungen abhören. Abhilfe schaffen hier folgende Tipps:

• Die Privatsphäre-Einstellungen der Website eines sozialen Netzwerks nutzen und sicherstellen, dass Außenstehende die privaten Daten nicht einsehen können.

• Anwendungen vermeiden, die eigene Einstellungen verändern, um dadurch Zugang zu den persönlichen Informationen zu erhalten und in ihren Namen Beiträge zu versenden.

• Starke Passwörter benutzen, sie häufig ändern.

• Die Konten auf sozialen Medien nicht zu stark verlinken.

Vinod Mohan/rhh

(Sponsored Beitrag von Solarwinds)