DreamBus – das Gefährdungspotenzial einer Linux-basierte Malware-Familie

26. Januar 2021

Da Linux-basierte Malware weitaus seltener vorkommt als Windows-basierter Schadcode wird diese nicht so häufig von der Security-Community unter die Lupe genommen. Die Sicherheitsanalysten des ThreatLabZ-Teams von Zscaler haben einer solchen Familie nun mehr Aufmerksamkeit geschenkt und deren vielschichtigen Angriffsvektoren einer genaueren Analyse unterzogen.

Im Zuge der detaillierten Untersuchung vergaben sie den neuen Namen DreamBus an das Botnet, dass sie als Variante von SystemdMiner ausgemacht haben. Diese Malware-Familie wird kontinuierlich weiterentwickelt und das jüngste Modul zielt aktuell auf die Schwachstelle in SaltStack ab und nutz die Sicherheitslücke CVE-2020-11651 aus. DreamBus besteht aus einer Reihe von ELF-Binärdateien (Executable and Linkable Format) und Unix-Shell-Skripten.

Die DreamBus-Malware weist ein wurmähnliches Verhalten auf und verbreitet sich aufgrund des facettenreichen Ansatzes über unterschiedliche Methoden über das Internet und lateral innerhalb interner Netzwerke. Dabei nutzen die DreamBus-Module schwache Passwörter aus, unauthentifizierte Remote Code Execution (RCE), Schwachstellen in populären Anwendungen inklusive Secure Shell (SSH), Tools für IT-Administratoren und eine Reihe Cloud-basierter Anwendungen und Datenbanken. Da DreamBus private RFC 1918 Ranges auf verwundbare Systeme untersucht, kann sie sich auch bis zu Systemen ausbreiten, die nicht direkt dem Internet ausgesetzt sind.

Diese besonderen Anwendungen werden ins Visier genommen, da sie häufig auf Systemen ausgeführt werden, die über leistungsstarke Hardware mit hoher Speicherkapazität und leistungsfähigen CPUs verfügen. Die gekaperten Anwendungen und Systeme können von den Angreifern für das Mining von Kryptowährungen genutzt werden, denn die primäre Nutzlast der Malware ist ein Open-Source-Mining-Programm für Monero, das als XMRig bekannt ist.

Die Analyse der verschiedenen DreamBus Module deutet darauf hin, dass es die Angreifer zukünftig möglicherweise auf destruktivere Aktivitäten abgesehen haben, wie das Platzieren von Ransomware oder den Diebstahl von Unternehmensdaten und die Verschlüsselung dieser Informationen, um noch mehr Geld zu verdienen.

Bisher wurden lediglich einzelne Komponenten des Botnets untersucht und eine ganzheitliche Analyse stand noch aus, so dass auch Sicherheitsprodukte die verschiedenen Module nur unzureichend erkennen. Gerade große Organisationen setzen auf populäre Open-Source-Anwendungen für kritische Systeme und sind dadurch potenziell gefährdet.

Malware, die sich Zugang zu diesen Systemen verschafft, kann zu erheblichen Störungen in den Prozessen und irreparablen Schäden führen, wenn die Absicherung der Server nicht im Fokus steht. Beeinträchtigte Geschäftstätigkeit droht als Folge.

Die Betreiber des Botnetzes werden in Russland oder Osteuropa vermutet. Diese Erkenntnis gewannen die Forscher durch den Zeitpunkt, ab wann neue Befehle bereitgestellt werden. Aktualisierungen der Malware erfolgen in der Regel gegen 6 Uhr UTC oder 9 Uhr Moskauer Standardzeit (MSK) bis etwa 15 Uhr UTC oder 18 Uhr MSK.

Technische Analyse

Die Hauptkomponente von DreamBus ist ein ELF-Binary, das für die Erstinfektion und die Vorbereitung der weiteren Malware-Umgebung eingesetzt wird. Nach dem Festsetzen verbereitet die Malware Kopien und startet mit dem Download weiterer Module, bzw. mit der Implementierung von XMRig für das Schürfen der Crypto-Währung. Jedes DreamBus ELF Binary ist in ein UPX verpackt mit modifiziertem Header und Footer.

Diese Veränderung trägt zur Verschleierung des Malware-Codes bei und zur Reduktion der Dateigröße. Die „magischen Bytes von UPX! (0x21585055) werden typischerweise durch non-ASCII-Werte ersetzt. Auch wenn diese leichte Modifikation das UPX Command Line Tool bricht, ist das ELF-Binary nach wie vor einsatzfähig und kann entpackt und ausgeführt werden. Diese leichte Veränderung genügt meist schon aus, um vorhandene Sicherheitsmechanismen zu unterlaufen.

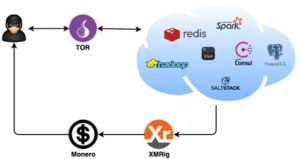

DreamBus ist modular aufgebaut und in der Lage, neue Module und Updates nachzuladen. Die meisten Command&Control (C&C)-Komponenten werden über TOR oder einen anonymen Filesharing-Dienst, wie oshi[.]at gehostet und verwenden das http-Protokoll. Der durch die Researcher vergebene Malware-Name wurde von dem Prefix der TOR-Domain abgeleitet dreambusweduybcp[.]onion , das seit Juli 2019 für di C&C-Kommunikation verwendet wird.

Zur Zeit der Analyse konnte Zscaler Module ausfindig machen, die über SSH, PostgreSQL, Redis, Hadoop YARN, Apache Spark, HashiCorp Consul, und SaltStack verbreitet werden. Viele der DreamBus Plugins teilen sich Code, um beispielsweise ein Lock-File mit dem Namen 22 im Directory /tmp/.X11-unix/ zu erstellen und die meisten Module erstellen den Threat über Tracepath zur Kommunikation. Dadurch werden die Module verschleiert und erscheinen als legitim (da viele Module zufallsgenerierte Dateinamen für den Download nutzen).

Schlussfolgerung

Die Betreiber von DreamBus entwickeln die Malware ständig weiter und fügen neue Module hinzu, um weitere Systeme zu infizieren. Außerdem veröffentlichen sie regelmäßig Updates und beheben Fehler. Unternehmen sollten wachsam sein und die notwendigen Vorkehrungen treffen, um Infektionen zu verhindern. Es gibt eine Reihe von Best Practices zur Vermeidung von Infektionen. Dazu gehört die ordnungsgemäße Sicherung aller Anwendungen, die sowohl öffentlich als auch privat zugänglich sind.

Starke Passwörter zur Absicherung von Internetdienste sind angeraten. Die Authentifizierung des öffentlichen SSH-Schlüssels kann verstärkt werden, indem ein Passwort zur Entschlüsselung des privaten Schlüssels verlangt wird. Unternehmen sollten außerdem Netzwerk- und Endpunktüberwachungssysteme einsetzen, um Kompromittierungen zu erkennen, und auf Systeme achten, die Bruteforce-Angriffe durchführen. (rhh)

Hier geht es zur vollständigen Analyse durch Zscaler