„Infinity Total Protection“ erleichtert den Sicherheitsexperten in den Unternehmen die Arbeit

24. Januar 2018

Check Point stellt das aktuelle Security-Konzept „Infinity Total Protection“ auf dem CPX360-Event in Barcelona vor. Dabei zielt die Sicherheitslösung auf die Angriffe und Sicherheitslücken der „Fünften Generation“, hierbei soll es laut Checkpoint möglich sein, Angriffe (in annähernd) Echtzeit zu erkennen, um augenblicklich entsprechende Gegenmaßnahmen einzuleiten. Die Systembetreuer und Sicherheits-Operatoren behalten dank der zentralen Management-Konsole den Überblick – und zwar über Gerätegrenzen hinweg.Um die aktuellen Angriffsvektoren zu erkennen, ist es zunächst wichtig die Angriffe aus der Vergangenheit zu identifizieren und klassifizieren, sowie die jeweiligen Gegenmaßnahmen genauer zu beleuchten:

Generation 1 – Erste „Computer-Viren“: Die ersten Schadsoftwarekomponenten verbreiteten sich auf externen Medien (Disketten), die von Benutzer zu Benutzer weitergereicht wurden. Oftmals befanden sich auf diesen „Floppys“ raubkopierte Software, Spiele oder selbsterstelle Skripte (etwa Batch-Dateien). Nachdem diese Schadsoftware-Generation eine größere Verbreitung erreichte, wurde mit den entsprechenden Antiviren-Scannern die (zunächst) passende Antwort gefunden: Wird ein (bereits bekannter) Virus auf dem System entdeckt, reagiert die Antiviren-Software – und löscht beispielsweise die infizierten Dateien (oder versucht diese zu bereinigen).

Generation 2 – Schadsoftware im Netzwerk: Mit der Verbreitung des Internets und der lokalen Netzwerke (LAN) standen den Angreifern weitere Methoden zur Verfügung, um „ihre“ Malware auf den Systemen der Opfer einzuschleusen. Plötzlich konnte eine deutlich größere Anzahl an IT-Systemen angegriffen werden, als mit der bisherigen Methode (Angriffe von PC zu PC mit Hilfe von infizierten Disketten). Als Gegenmaßname wurden entsprechende Firewall-Systeme (Als Hard- und Software) entwickelt, diese sollten Angriffe aus dem internen oder externen Netzwerk erkennen, beziehungsweise die entsprechenden Einfallstore (etwa „offene Ports“ schließen respektive vor unberechtigten Zugriffen abschotten.

Generation 3 – Schwachstellen in Applikationen ausnutzen: Nachdem die meisten Firmen Antivirensysteme und entsprechende Firewalls als IT-Security-Konzept durchgesetzt hatten, attackierten die Hersteller von Schadsoftware bestimmte Anwendungen oder die Betriebssysteme über vorhandenen Sicherheitslücken. Typische Beispiele dabei sind etwa Browser, Office-Programme oder (ungepatchte und veraltete Betriebssysteme). Als Gegenmaßnahme setzten die Verantwortlichen hierbei auf eine Kombination aus den bereits bekannten Systemen (Antiviren-Schutz und Firewall) in Kombination mit Patch-Management und entsprechenden Überwachungsfunktionen.

Generation 4 – Trojanische Pferde: Erpressungstrojaner, Würmer, Viren und weitere Schadsoftware wird als vermeintlich harmloser Dateianhang getarnt, und von arglosen Mitarbeitern der Unternehmen aus den jeweiligen Clients geöffnet (und damit im Hintergrund ausgeführt). „Normale“ Security-Konzepte scheitern oftmals daran, dass diese Angriffe auf „Zero-Day-Sicherheitslücken“ abzielen. Sprich die Sicherheitslücken (etwa wie bestimmte Word-Makros es ermöglichen, weiteren Schadcode aus dem Internet „nachzuladen“) sind momentan den Security-Experten noch nicht bekannt – wohl aber den Hackern.

Oder die Lücken wurden – etwa per Patch oder Hotfix – noch nicht in allen Systemen geschlossen. Oftmals werden diese Gen-4-attacken auch auf das jeweilige Unternehmen „feinabgestimmt“. Hierbei ist oftmals die Personalabteilung im Visier der Angreifer, die etwa mit fingierten Bewerbungen im PDF-Format auf „echte“ Stellenausschreibungen in den jeweiligen Unternehmen antworten. Öffnen die Mitarbeiter der Personalabteilungen nun das „Bewerbungs-PDF“, wird im Hintergrund beispielsweise die Festplatte verschlüsselt, und im Anschluss daran ein „Erpresserbrief“ angezeigt. Die Firmen sollen nun einen bestimmten Betrag (oftmals in Crypto-Währung oder bestimmte anonyme Cash-Dienste) bezahlen, damit die Daten wieder „freigegeben“ werden.

Oder die Lücken wurden – etwa per Patch oder Hotfix – noch nicht in allen Systemen geschlossen. Oftmals werden diese Gen-4-attacken auch auf das jeweilige Unternehmen „feinabgestimmt“. Hierbei ist oftmals die Personalabteilung im Visier der Angreifer, die etwa mit fingierten Bewerbungen im PDF-Format auf „echte“ Stellenausschreibungen in den jeweiligen Unternehmen antworten. Öffnen die Mitarbeiter der Personalabteilungen nun das „Bewerbungs-PDF“, wird im Hintergrund beispielsweise die Festplatte verschlüsselt, und im Anschluss daran ein „Erpresserbrief“ angezeigt. Die Firmen sollen nun einen bestimmten Betrag (oftmals in Crypto-Währung oder bestimmte anonyme Cash-Dienste) bezahlen, damit die Daten wieder „freigegeben“ werden.

Als Schutz bietet sich hier im Prinzip nur eine „Sandboxing-Sicherheitslösung“ an. Dabei werden für jeden Benutzer, oder jede Anwendung, Softaware-Instanz oder sogar jedes Browser-Tab ein spezieller Speicherbereich erstellt. Öffnet nun beispielsweise ein Mitarbeiter ein verseuchtes Dokument, kann die Schadsoftware (hoffentlich) nicht aus dem abgeschotteten Bereich „ausbrechen“. Oftmas werden hier auch spezielle Berechtigungskonzepte verfolgt, so bekommen die jeweiligen Anwendungen beispielsweise gerade so viel Rechte zugewiesen, damit dieses funktionieren. Die Benutzer selbst erhalten dabei ebenfalls möglichst geringe Berechtigungen, damit eine versehentlich ausgeführte Malware nicht gestartet werden kann. In der Regel wird dies mit einem Appliaktion-Whitelisting verknüpft – sprich nur im Vorfeld genehmigte Software kann auf den Systemen ausgeführt werden.

Generation 5 – Mega-Angriffe: Bei den Angriffen der fünften Generation werden die bisherigen Angriffskonzepte kombiniert, und der Zielbereich auf das globale Internet und unterschiedliche Firmen und Industriezweige erweitert. Zudem werden die Schadsoftwarekomponenten derart modifiziert, dass diese über den bisherigen Weg (Identifizierung von entsprechenden Signaturen) nicht mehr so leicht aufgespürt werden können. Die jeweilige Schadsoftware „mutiert“ dabei von Version zu Version, auf diese Weise erschweren Sie den Antiviren-Scannern die Arbeit. Zudem nutzen die Angreifer bei „Mega-Angriffen“ unterschiedliche Einfallstore (externe Datenträger, Internet-Verbindungen, infizierte Dateianhänge) und nutzen verschiedenen Sicherheitslücken in Applikationen und Betriebssystemen – vergleiche etwa „WannaCry“ oder „NotPetja“.

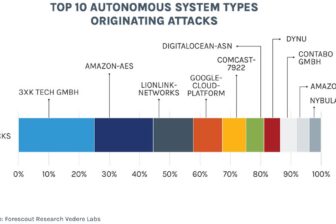

Zudem rücken auch immer wieder DDoS-Angriffe in den Fokus der Angreifer. Genügend Bandbreite vorausgesetzt, können die Hacker bestimmte Dienste (etwa Cloud-Ressourcen, Webseiten oder Datenbanken) blockieren, indem Millionen oder Milliarden von Anfragen die Netzwerkinfrastruktur und die Server des Ziels überlasten. Nach einer derartigen Machtdemonstration treten die Angreifer dann meist an ihre Opfer heran (mittlere bis größere Firmen bis hin zu den „global players“) und fordern Schutzgeld ein. Auch verbreitet ist es, derartige Angriffe im Darknet an die Mitbewerber und Konkurrenten anzubieten – nach dem Motto: Wenn die Webseite des Anbieters XY für einen Tag nicht erreichbar ist, kaufen die Kunden eben beim Anbieter Z ein.