DSGVO-Tipp: Bitlocker Recovery ID sichern

5. Juni 2018

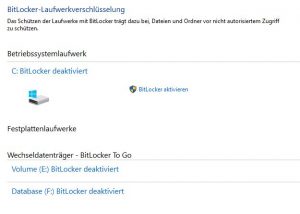

Dank der EU-Datenschutz-Grundverordnung sollten spätestens seit dem 25.5.2018 alle Mobilgeräte mit personifizierten Daten verschlüsselt sein. An dieser Stelle ist beispielsweise mit „Bitlocker“ beispielsweise ein Windows-Bordmittel zu nennen. Es gilt, Mobilgeräte wie Tablets, Smartphones oder Laptops vor unberechtigten Zugriffen zu schützen.

Denn diese Systeme können für die Firmen zum Problem werden, etwa wenn einem Mitarbeiter ein solches Gerät abhandenkommt. Somit muss sichergestellt sein, dass ein Geräteverlust keinen „Daten-Gau“ nach sich zieht. Denn falls sich auf einem „verschwundenen“ Laptop oder sonstigen Mobilgeräten Firmendateien, E-Mail-Adressen, Telefon- und Kontaktdaten befinden, ist „guter Rat teuer“.

Sollte auf einem System keine Verschlüsselung eingesetzt werden, ist ein Verlust bereits ein meldepflichtiger Vorfall. Wurde das Gerät allerdings nach dem „Stand der Technik“ verschlüsselt, können sich die Unternehmen (zumindest aus rechtlicher Sicht) zurücklehnen. Denn ohne den passenden Recovery-Key oder das zugehörige Passwort kann (hoffentlich) kein Dritter auf die Daten zugreifen. Zwar wäre es möglich, das Windows-Kennwort mit Hilfe spezieller Tool zu „knacken“, schließlich ist keine Verschlüsselung „zu einhundert Prozent“ sicher, doch falls auf dem betreffenden Notebook sämtliche Sicherheitsvorgaben beachtet wurden (Laufwerk komplett verschlüsselt, aktuelle Windows-Patches aufgespielt, TPM-Chip aktiviert, „sicheres“ Windows-Kennwort vergeben), und das Gerät zudem komplett heruntergefahren wurde, gilt Bitlocker nach dem Stand der Technik als relativ sicher.

Doch was ist, falls sich die Benutzer selbst „ausgesperrt“ haben? In diesem Falle wird es wichtig, über die entsprechenden Recovery-Keys für Bitlocker-verschlüsselte Systeme zu verfügen. Mit den passenden Powershell-Skripten lassen sich diese im laufenden Betrieb auslesen, und exportieren. Dabei ist es beispielsweise möglich, einen oder zwei USB-Sticks zu erzeugen, auf dem alle Recovery-Keys der Unternehmens-Clients abgespeichert werden. Diese müssen danach mit der größtmöglichen Sorgfalt behandelt werden, und beispielsweise im Save oder Bankschließfach sicher verwahrt werden.

Mit dem Aufruf des Skripts „Get-BitLockerRecoveryKeyId.ps1“ von „Stéphane vg“ aus Technet lassen sich folgende Informationen auslesen:

- TPM

- ExternalKey

- NumericPassword

- TPMAndPin

- TPMAndStartUpdKey

- TPMAndPinAndStartUpKey

- PublicKey

- PassPhrase

- TpmCertificate

- SID

Für das entsprechende Cmdlet (Get-BitlockerRecoveryKeyId) ist zudem eine passende Hilfefunktion vorhanden, Diese wird wie folgt aufgerufen

Get-Help Get-BitLockerRecoveryKeyId -full

Neben dem festlegen des obligatorischen Windows-Kennworts können noch weitere Authentifizierungsmöglichkeiten genutzt werden, um Bitlocker-verschlüsselte Systeme zu starten. Hierbei sind beispielsweise festgelegte „PINs“ zu nennen, alternativ lassen sich auch spezielle USB-Keys-Sticks erzeugen. Das System startet dann beispielsweise nur, wenn der äquivalente USB-Stick am System angesteckt wurde.