WannaCry und Lazarus Group?

16. Mai 2017

Der Erpressungstrojaner „WannaCry“ sucht momentan Privatpersonen und Firmen weltweit „heim“. Die Initial-Infektion wird dabei per E-Mail-Anhang erreicht. Durch das Ausnutzen einer Sicherheitslücke in Windows verbreitet sich die Malware zudem selbständig in (lokalen) Netzwerken. Diese könnte auf den meisten Systemen allerdings längst geschlossen sein, denn Microsoft hat einen entsprechenden Patch bereits am 14. März bereitgestellt. Die meisten Infektionen lassen sich somit auf ungepatchte Systeme oder veraltetet Betriebssystemen schließen. Etwa Geräte mit Windows XP (Support ist längst abgelaufen) wurde dabei nicht mehr mit den benötigten Updates versorgt, nicht umsonst wurde jahrelang darauf hingewiesen, dass der XP-Support Anfang 2014 beendet wurde. Trotzdem sind noch viele Systeme mit XP im Einsatz.

Die ersten WannaCry-Versionen konnten von findigen Systembetreuern noch „ausgetrickst“ werden, denn anfangs war eine Variante mit „Kill-Switch“ verbreitet. Denn diese varianten der Malware versuchten die URL "www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com" zu erreichen, falls die Requests beantwortet werden, verbreitete sich diese Kopie nicht mehr weiter. @MalwareTechBlog auf Twitter fand diese Adresse im Quellcode, und registrierte sich die Domäne. Seitdem laufen Request auf dieser URL ein, und stoppten die erste Angriffswelle (teilweise). Inzwischen sind allerdings Varianten ohne diesen Kill-Switch „unterwegs“.

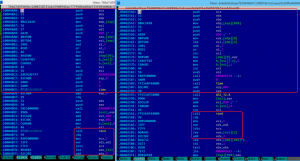

Laut unterschiedlichen Quellen (@neelmetha, @msuiche, Kaspersky GReAT) zufolge sollen Teiles des WannaCry-Sourcecodes Ähnlichkeiten mit älteren Code-samples der „Lazarus Group“ aufweisen. Diese Gruppierung soll unter anderem für den „Raubzug“ bei der Bank von Bangladesh, der DarkSeoul-Operation sowie einen Angriff auf Sony verantwortlich sein. Weitere Informationen sind beispielsweise im Sicherheitsblog von Kaspersky zu finden.

Florian Huttenloher